目录

ConfigMap

ConfigMap(主要是将配置目录或者文件挂载到k8s里面使用)

与Secret类似,区别在于ConfigMap保存的是不需要加密配置的信息。(例如:配置文件)

ConfigMap 功能在 Kubernetes1.2 版本中引入,许多应用程序会从配置文件、命令行参数或环境变量中读取配置信息。ConfigMap API 给我们提供了向容器中注入配置信息的机制,ConfigMap 可以被用来保存单个属性,也可以用来保存整个配置文件或者JSON二进制大对象。

应用场景:应用配置

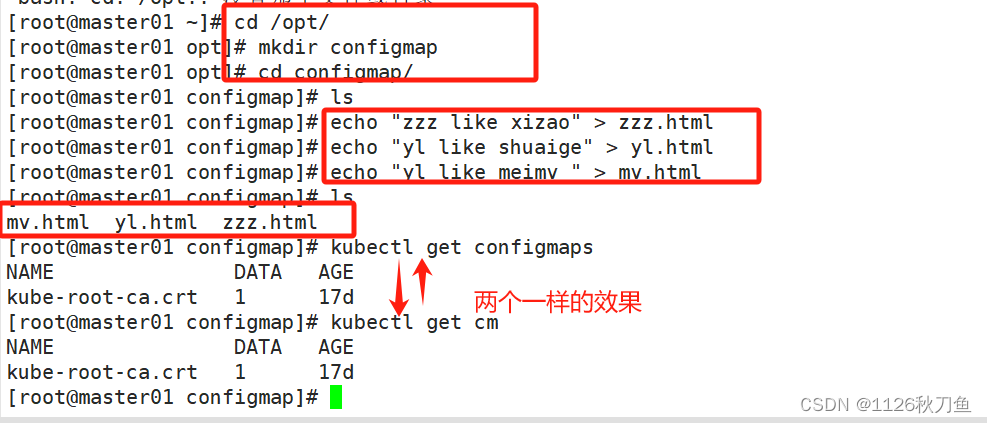

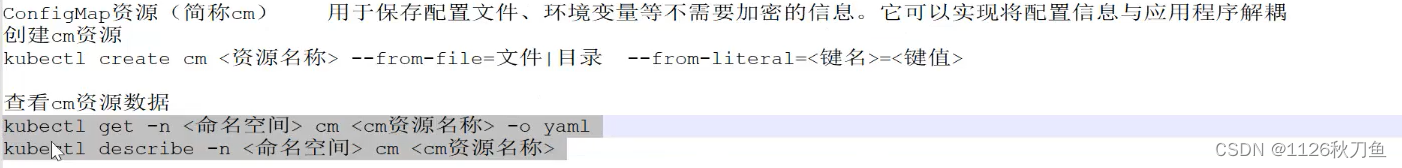

创建 ConfigMap

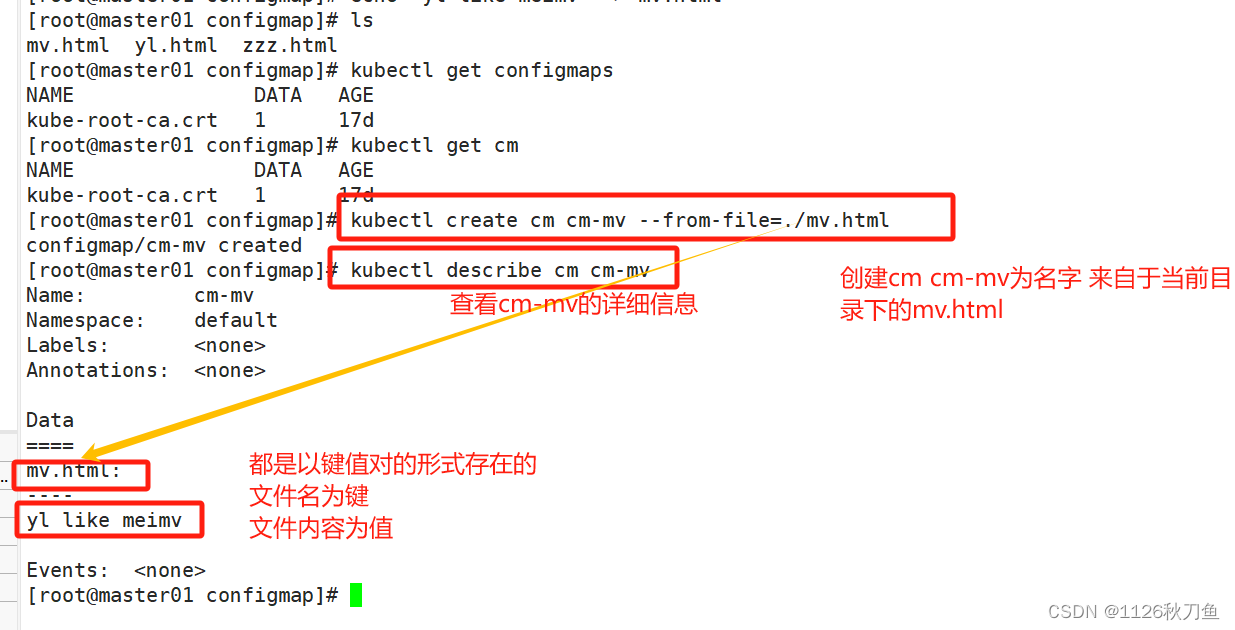

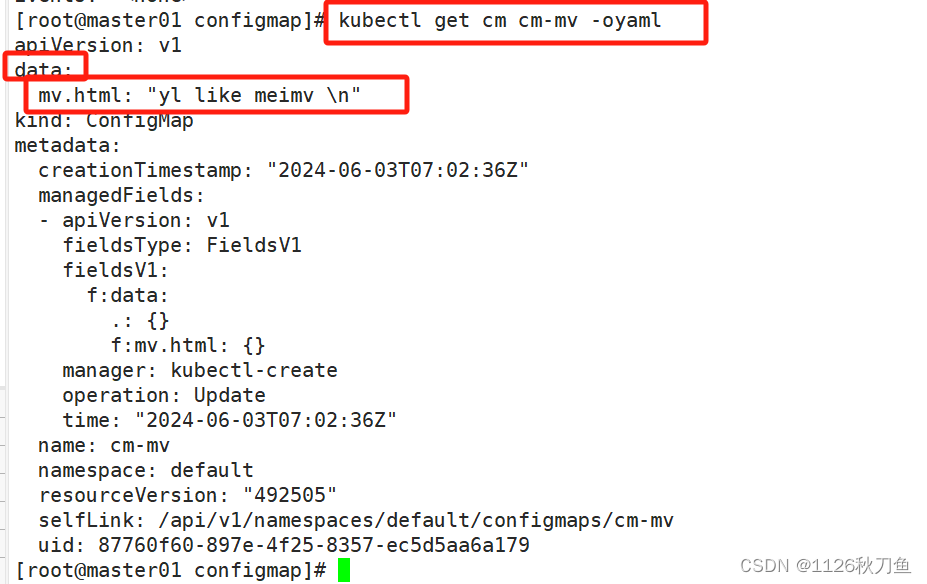

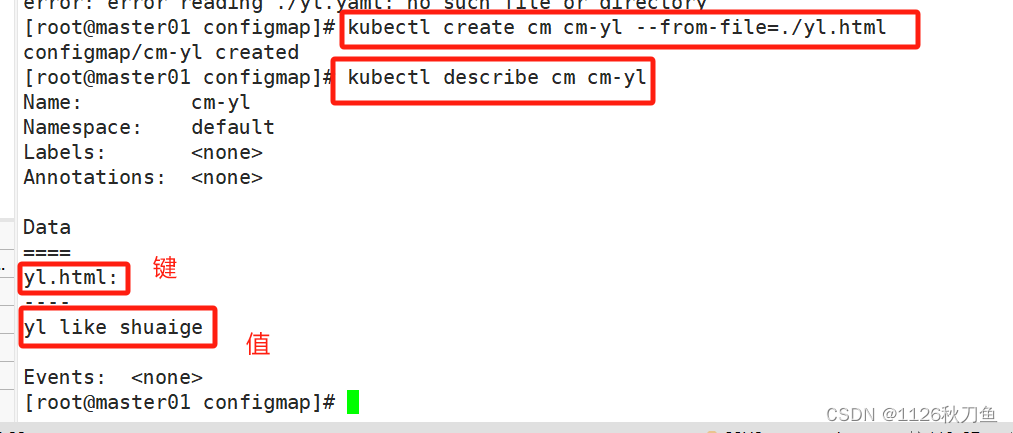

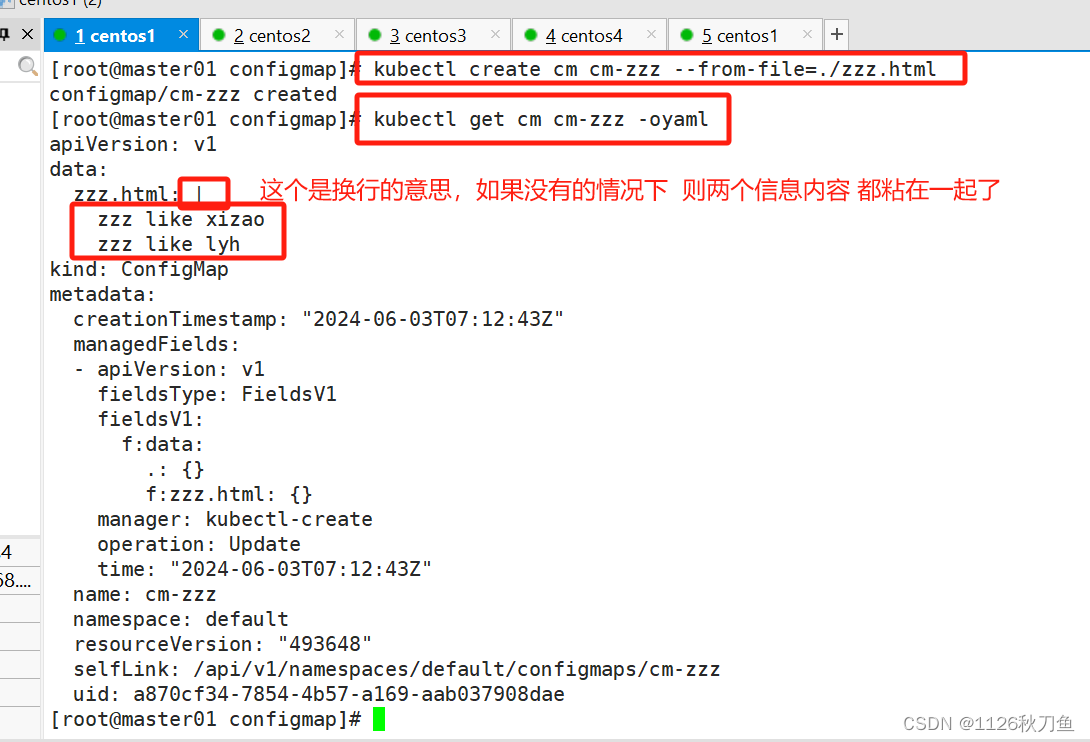

以文件的形式创建

//–from-file 指定在目录下的所有文件都会被用在 ConfigMap 里面创建一个键值对,键的名字就是文件名,值就是文件的内容

还有两个文件依次使用同样的方法去创建cm

以文件目录的形式创建

将其中的两个文件加入到configmap中

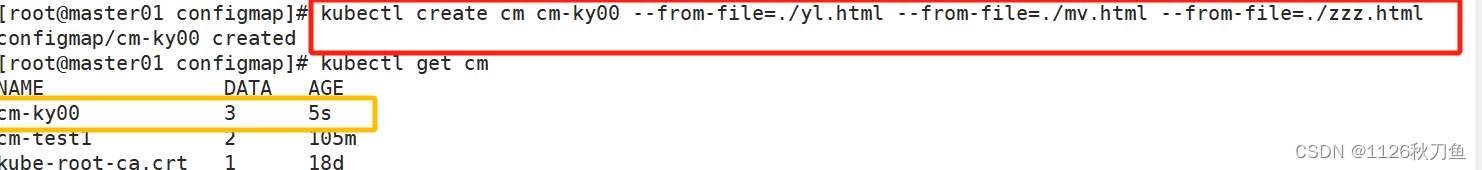

可以用多个–from-file指定多个文件或者目录

小总结: 将文件或者目录作为键,里面的内容作为值

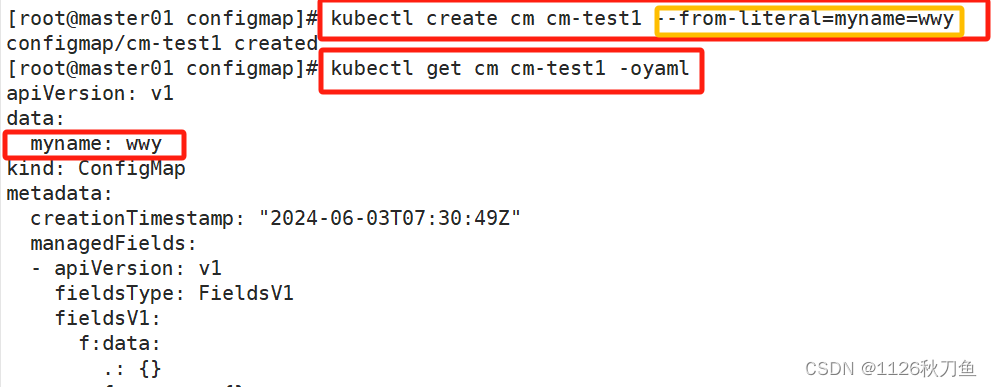

通过–from-literal创建键值

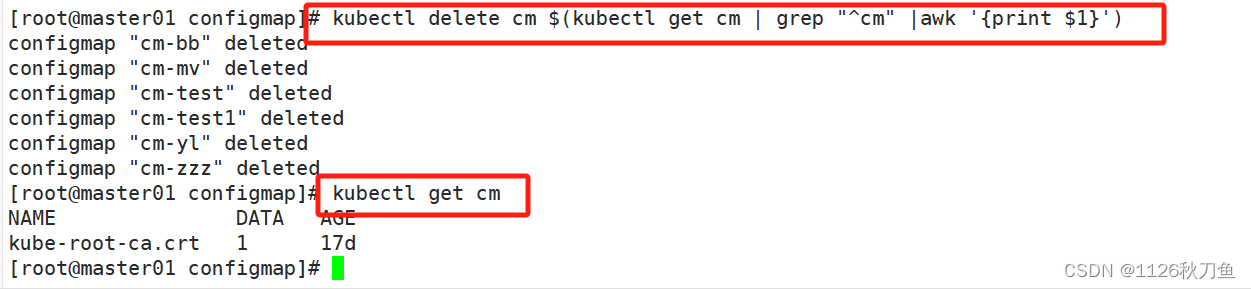

把之前手动创建的cm删除

创建以文件和键值形式的cm

使用cm资源

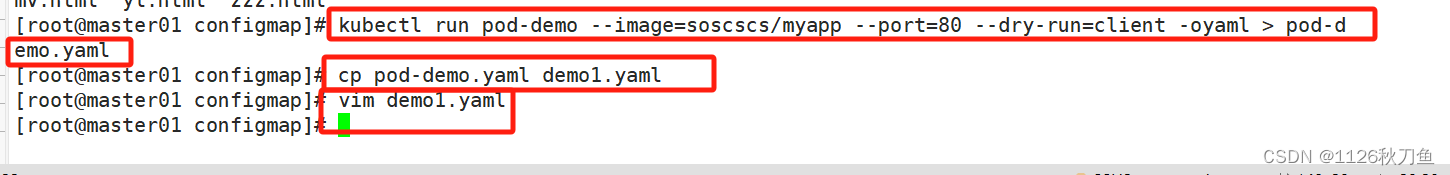

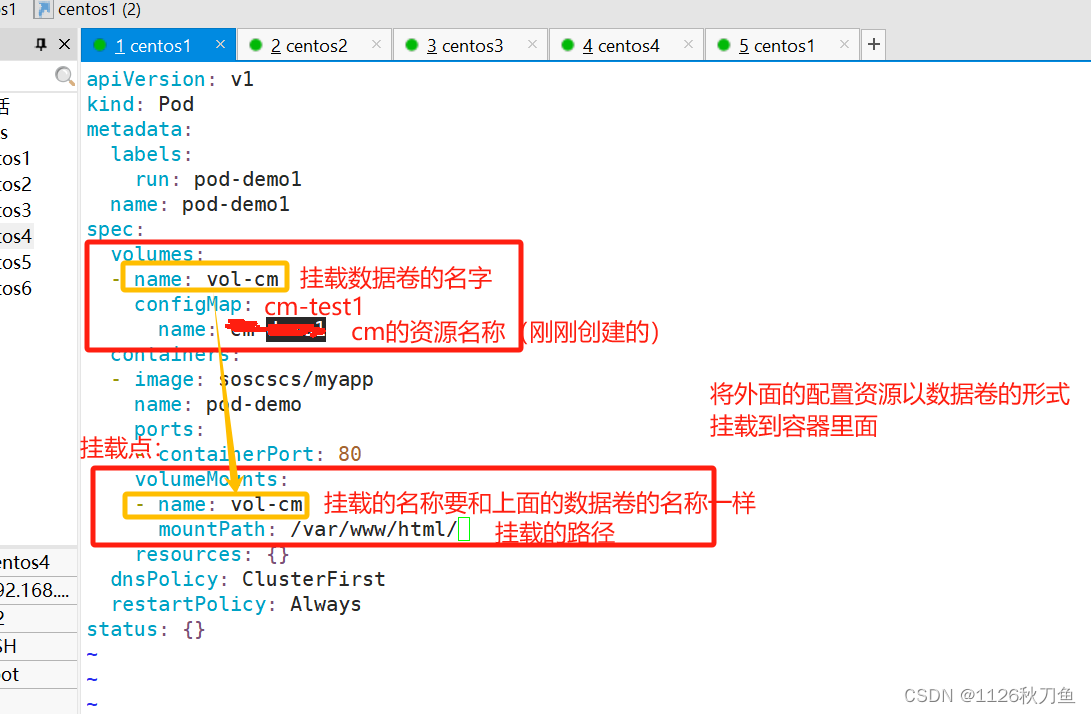

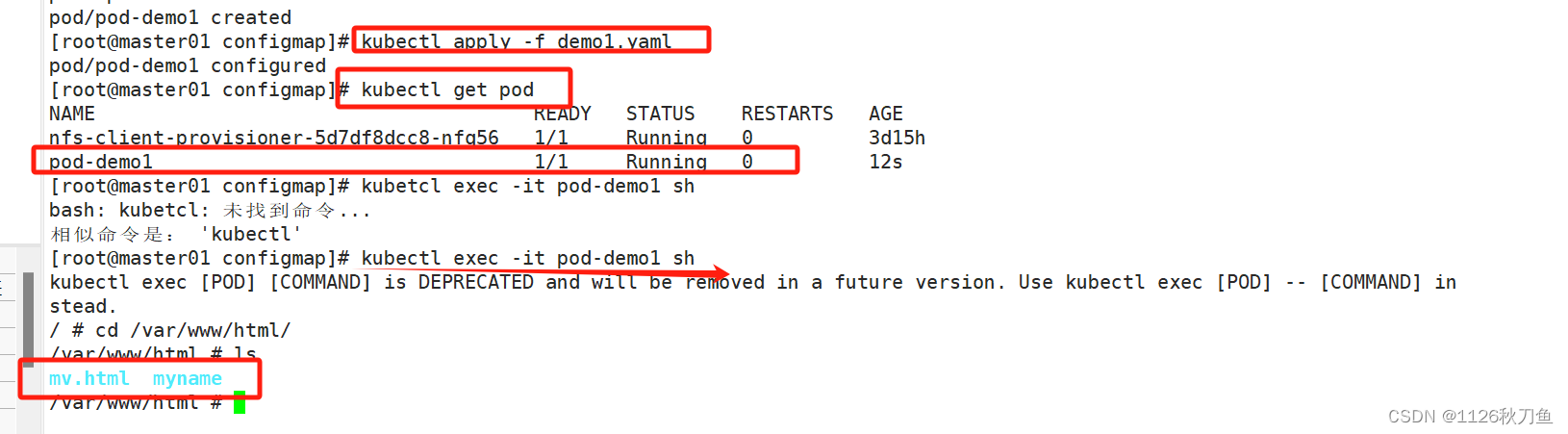

1.当作数据卷挂载使用,把cm当作数据卷挂载到pod容器里面使用

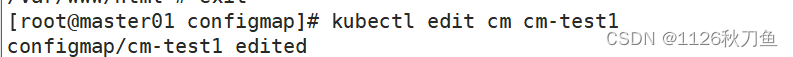

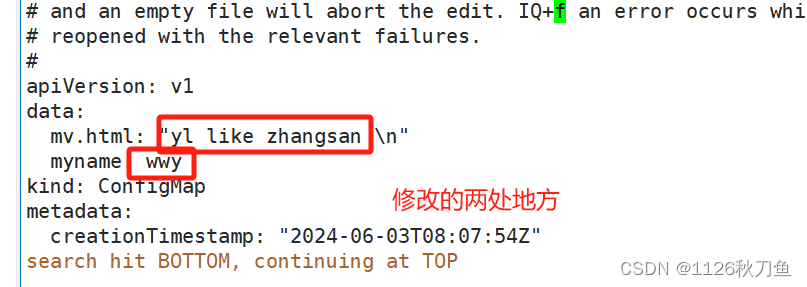

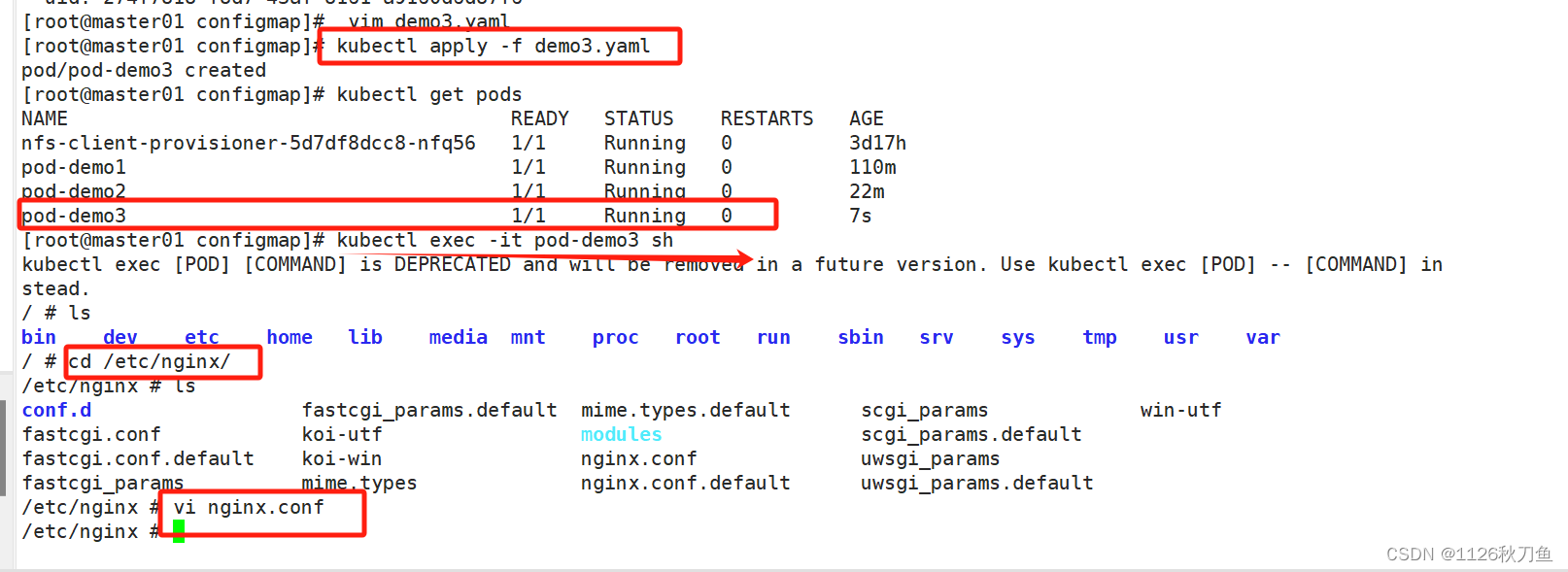

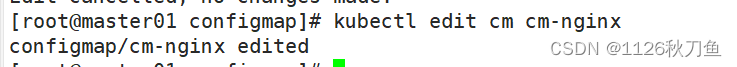

comfigMap热更新(动态更新)

在线修改

随后等个10秒左右,进入到pod里面查看

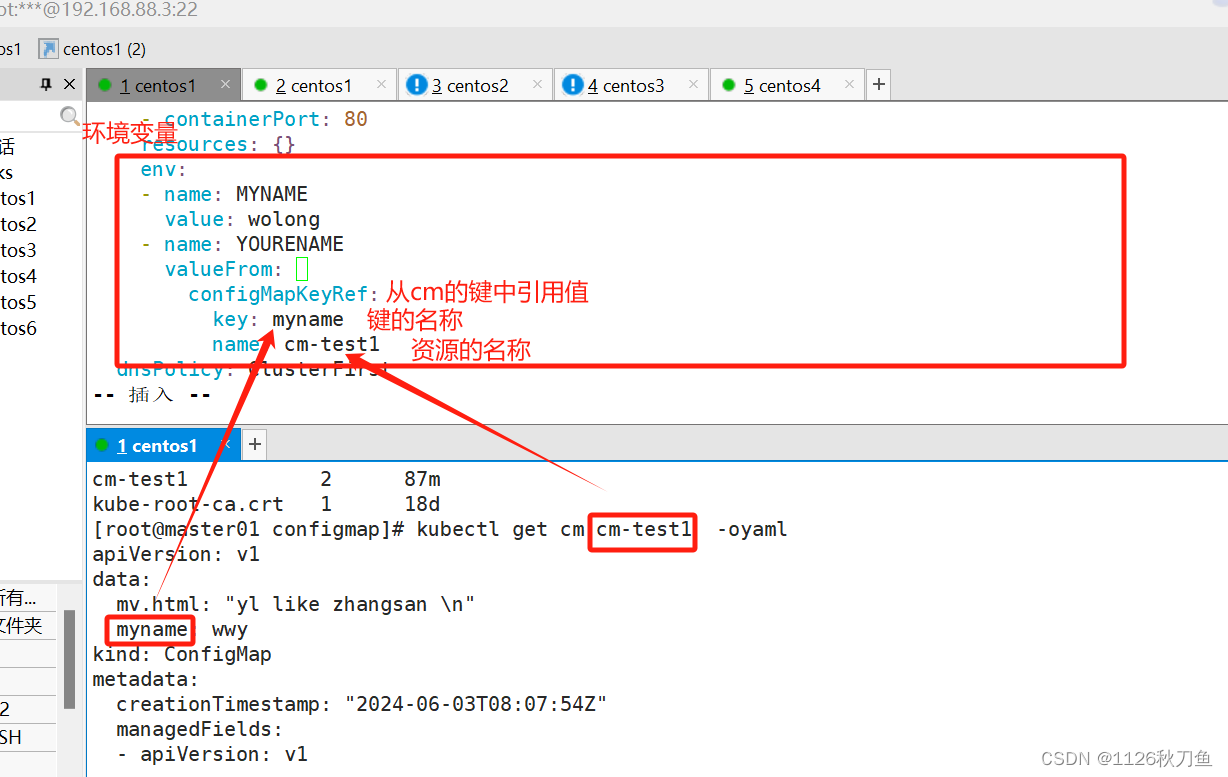

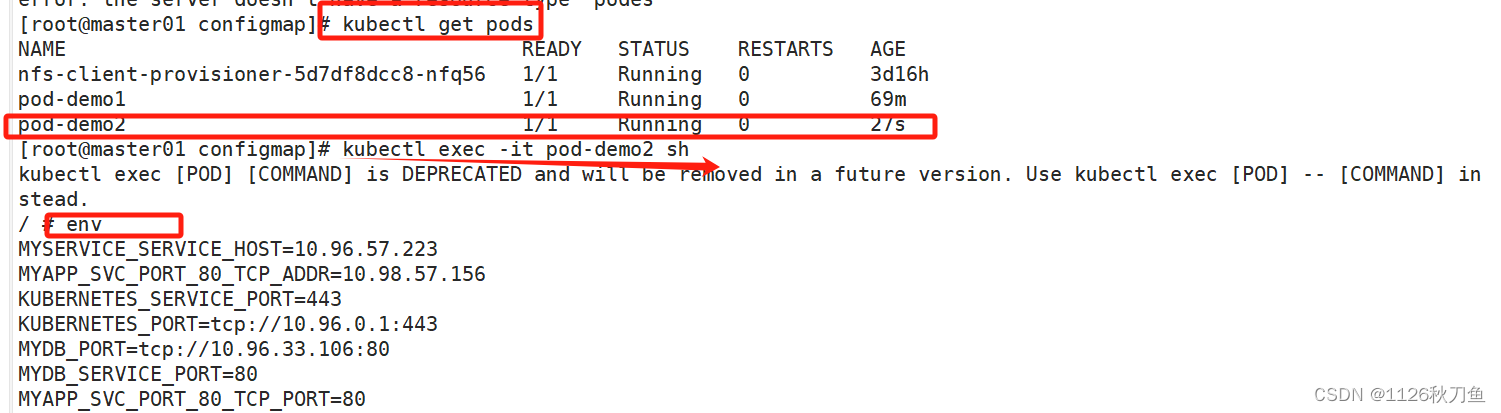

使用 ConfigMap 来替代环境变量 环境变量不支持热更新

第一种:

第二种:

先创建一个新的cm

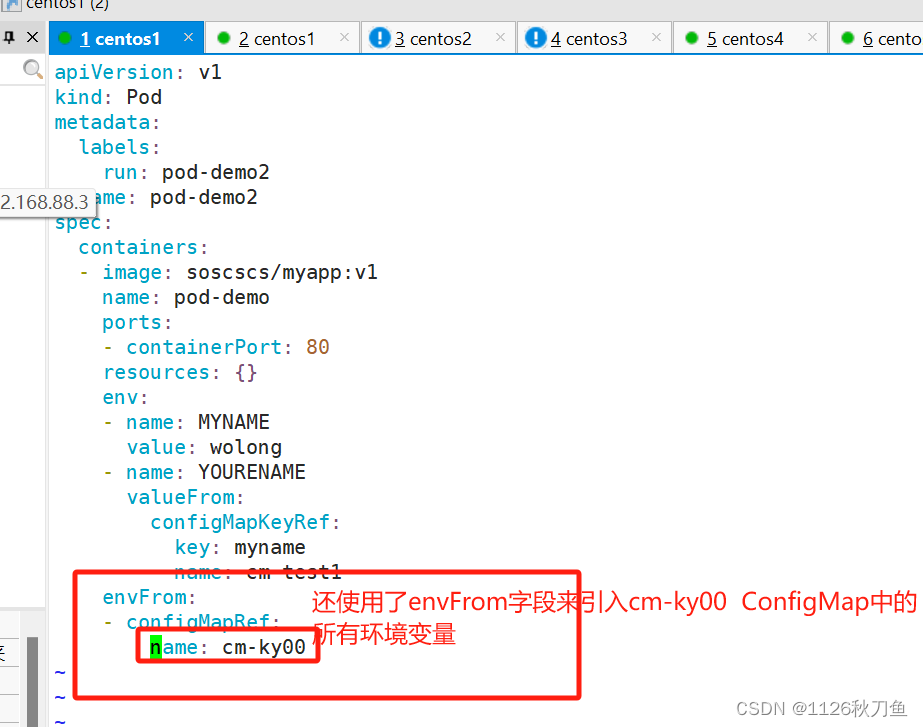

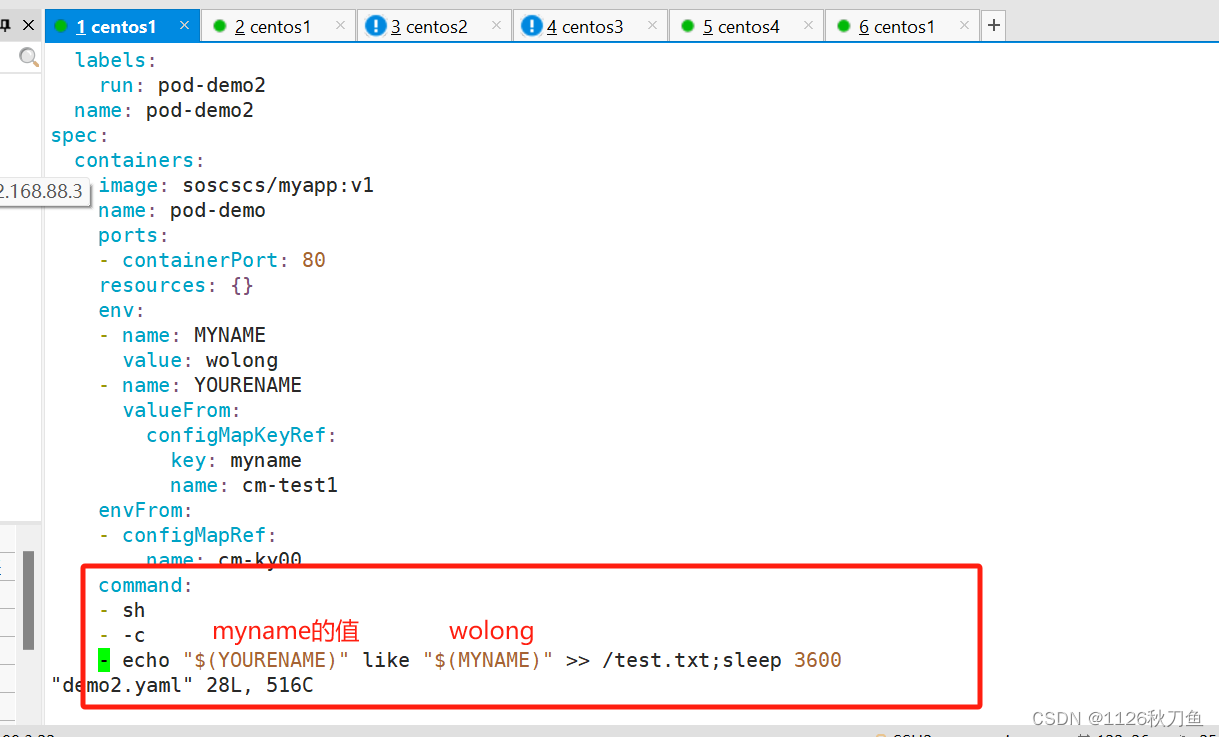

demo2的配置文件内容

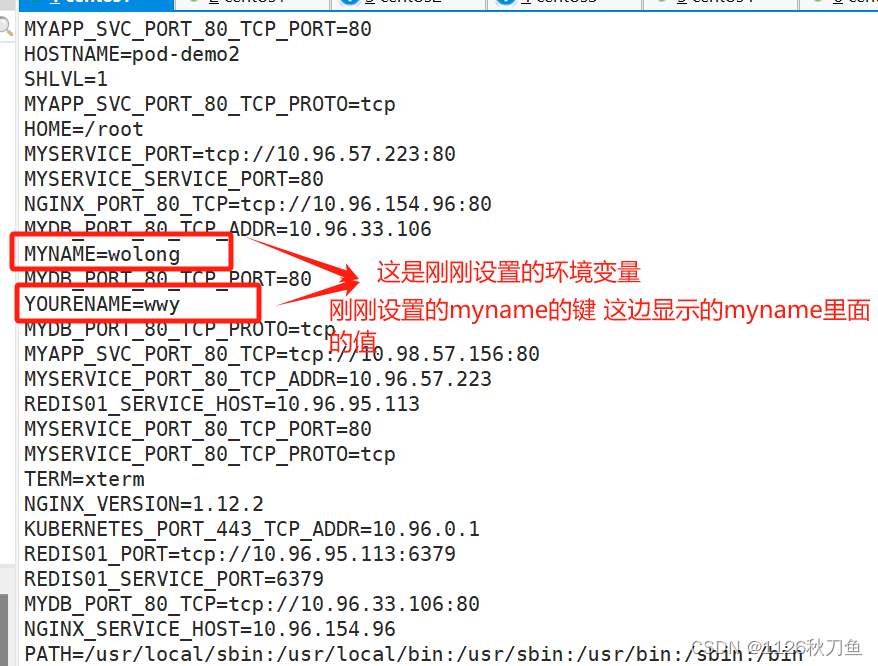

所有的的cm-ky00里面的内容都在env里面查看到

同时还可以设置command操作

demo2.yaml的配置文件内容

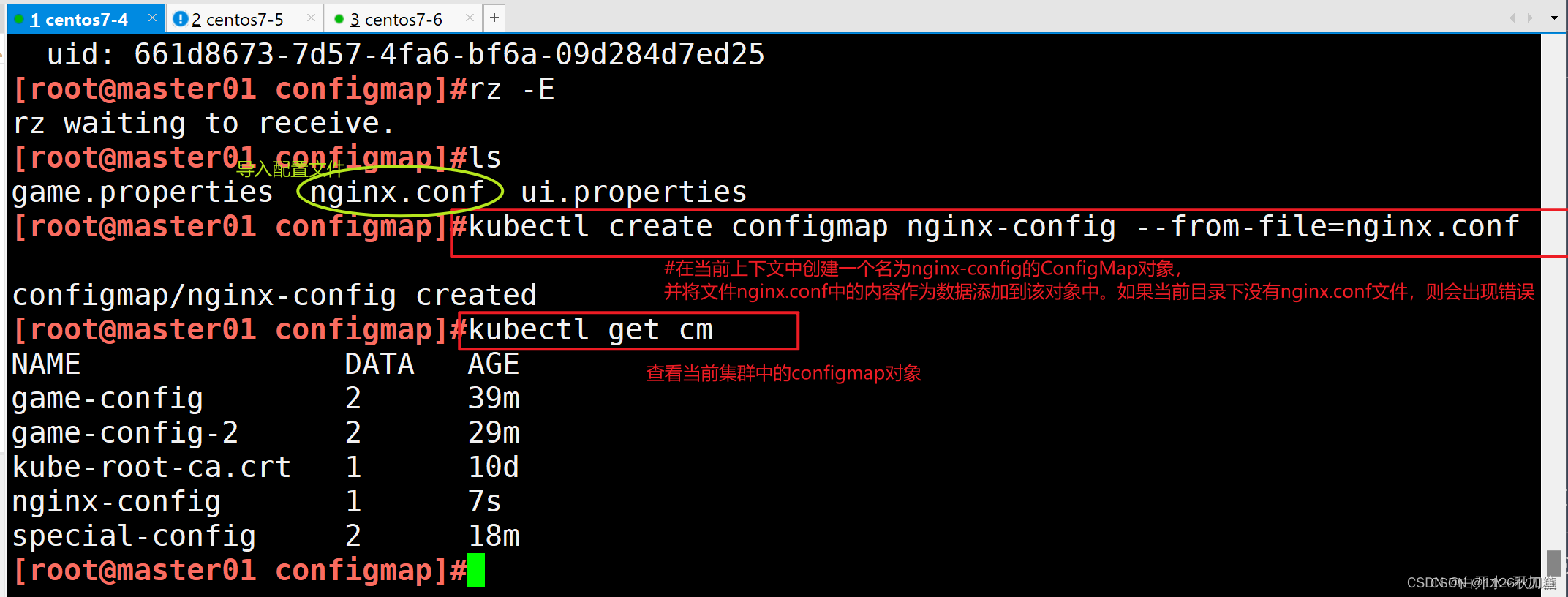

导入配置文件方式

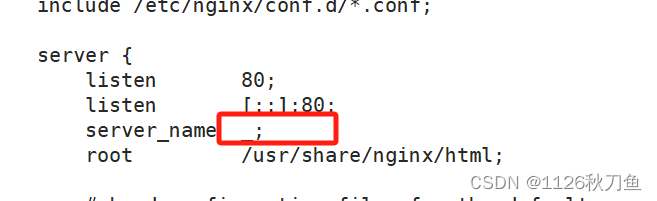

导入nginx.conf配置文件 (以文件的形式挂载)不支持热更新!!!

导入nginx.conf配置文件

kubectl create configmap nginx-config --from-file=nginx.conf

取的名字 配置文件

kubectl get cm

kubectl describe cm nginx-config 查看nginx-config的详细信息

nginx.conf里面的内容已经变成挂载的内容

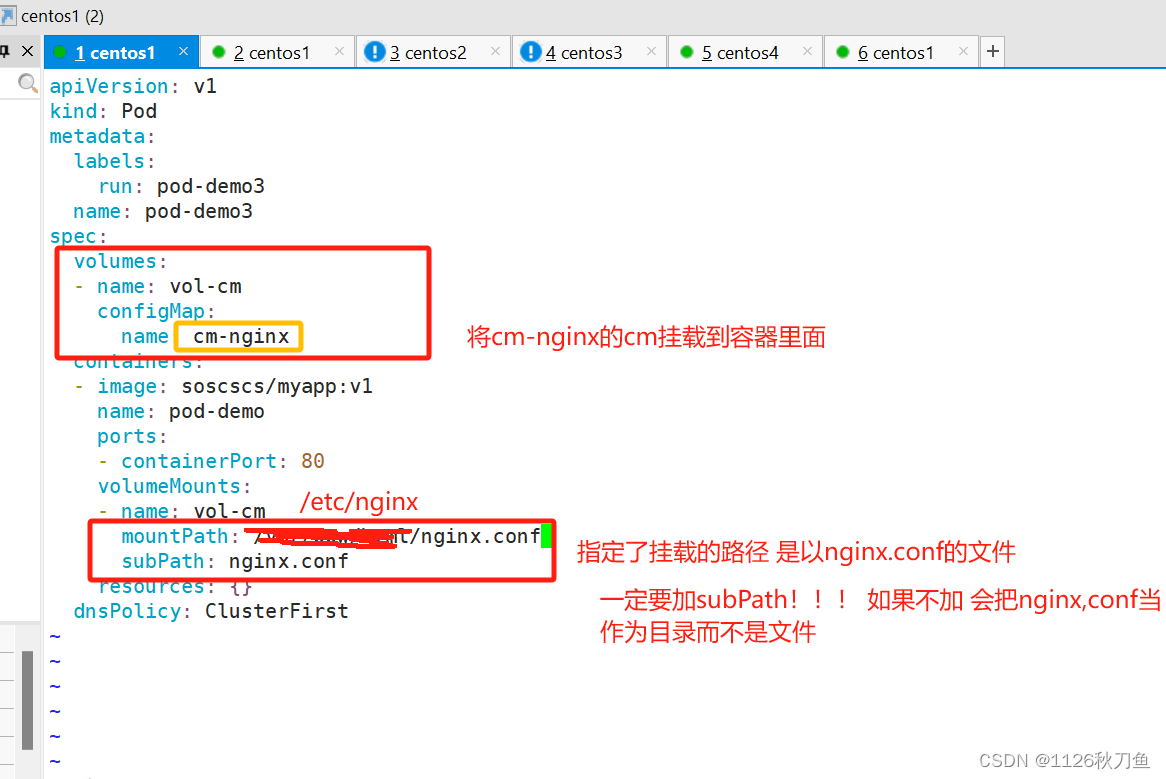

不支持热更新 测试一下:

随后,去pod里面查看是否有更新

配置文件以文件的形式挂载,不支持热更新 外面cm修改,在pod里面不生效

在容器配置中用volumeMoumts.subPath字段指定文件名,实现将卷挂载到容器种指定的文件上(不支持热更新)

secret(以加密的方式保存)

Secret 是用来保存密码、token、密钥等敏感数据的 k8s 资源,这类数据虽然也可以存放在 Pod 或者镜像中,但是放在 Secret 中是为了更方便的控制如何使用数据,并减少暴露的风险。

有四种类型:

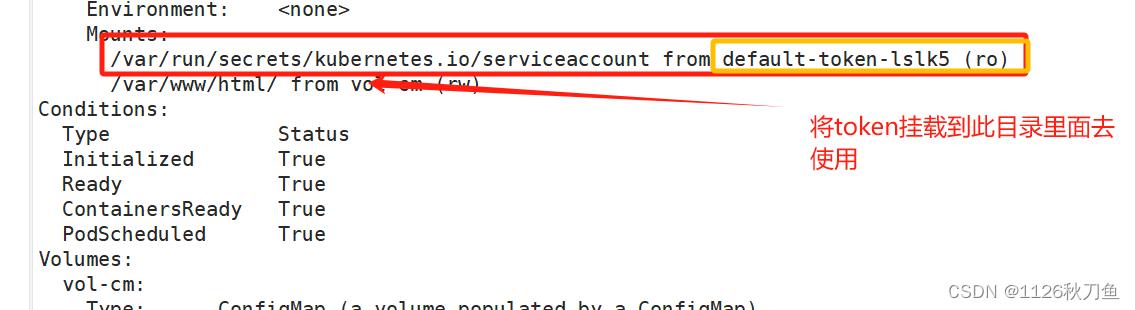

●kubernetes.io/service-account-token:由 Kubernetes 自动创建(1.27版本之前),用来访问 APIServer 的 Secret,Pod 会默认使用这个 Secret 与 APIServer 通信, 并且会自动挂载到 Pod 的 /run/secrets/kubernetes.io/serviceaccount 目录中;

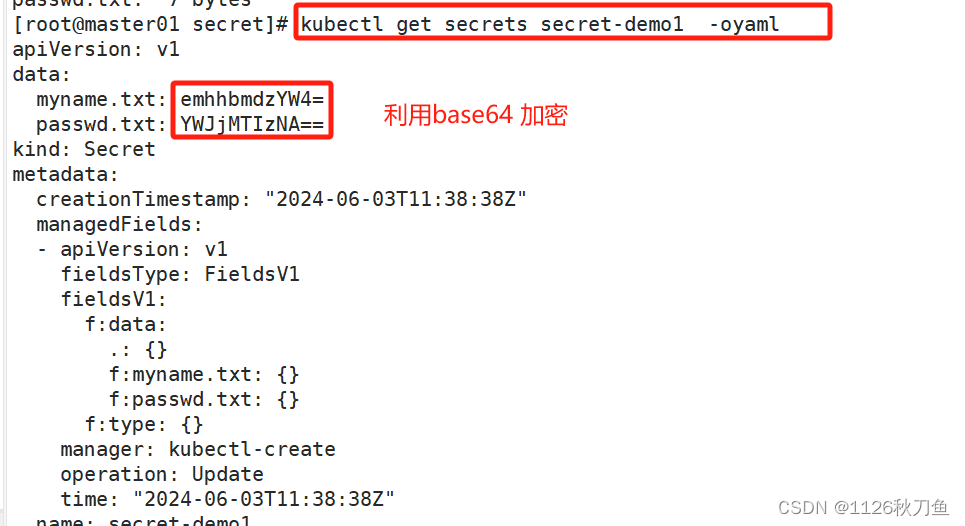

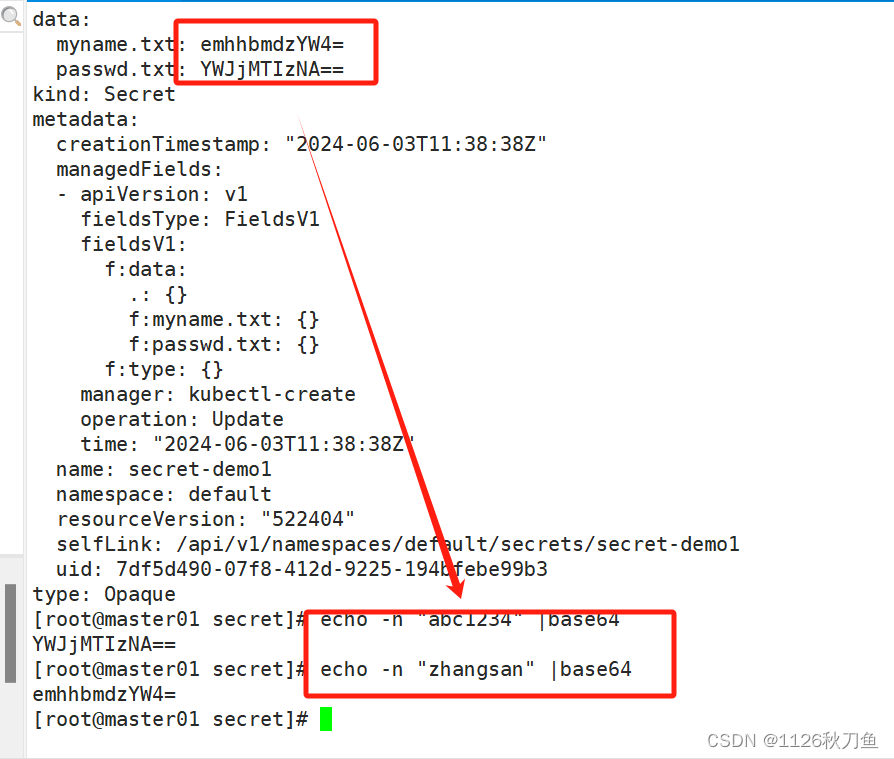

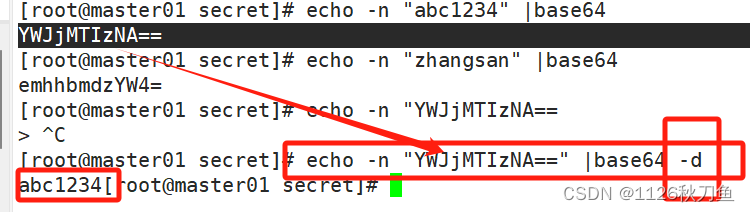

●Opaque :base64 编码格式的 Secret,用来存储用户自定义的密码、密钥等,默认的 Secret 类型;

●kubernetes.io/dockerconfigjson :用来存储私有 docker registry 的认证信息。

●kubernetes.io/tls; 用来存储Tls证书和私钥信息。

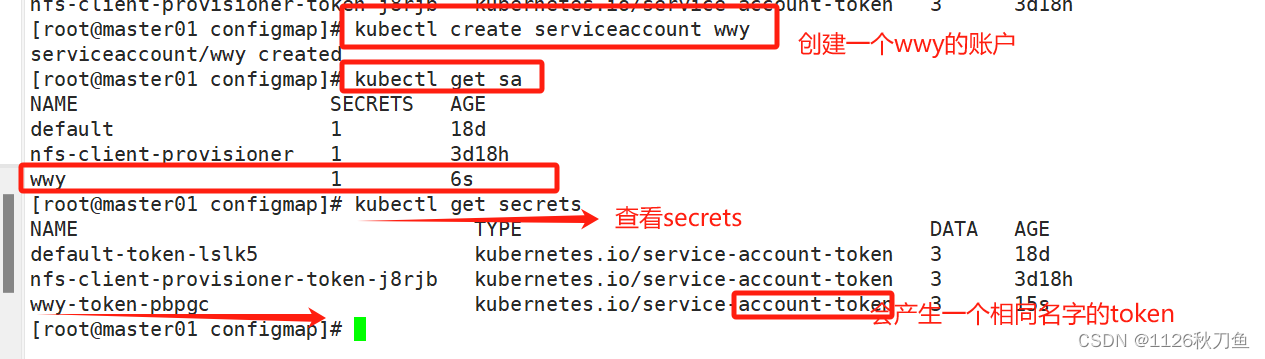

serviceaccount如果不指定的情况下,默认都是用defalut的账户,当pod作为主键访问apiservier时,就会通过account-token去验证

serviceaccount如果不指定的情况下,默认都是用defalut的账户,当pod作为主键访问apiservier时,就会通过account-token去验证

举例:

Pod 需要先引用才能使用某个 secret,Pod 有 3 种方式来使用 secret:

●作为挂载到一个或多个容器上的卷 中的文件。

●作为容器的环境变量。

●由 kubelet 在为 Pod 拉取镜像时使用。

创建secret 文件形式 ●Opaque,base64 编码格式的 Secret,用来存储用户自定义的密码、密钥等,默认的 Secret 类型;

解密:

解密:

创建secret 以键值形式

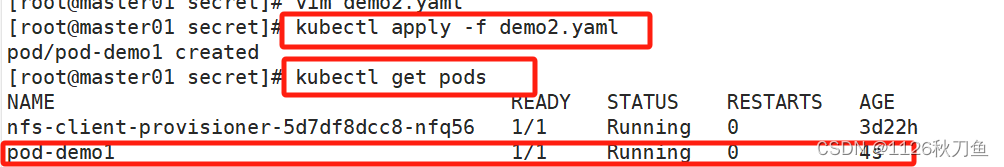

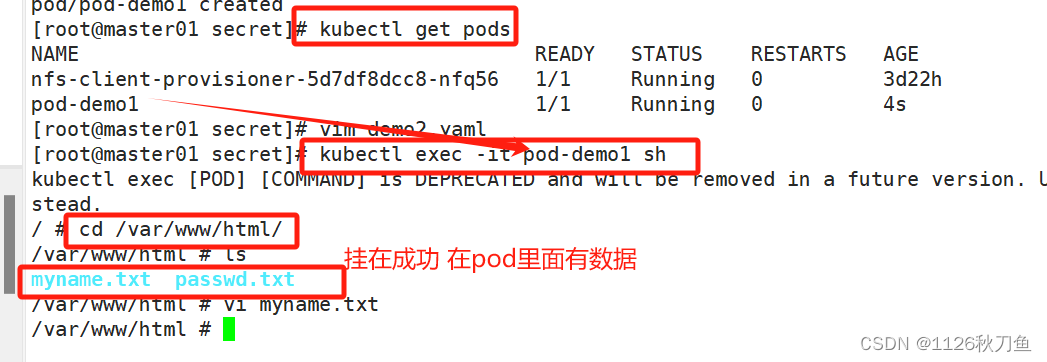

secret挂载方式 将secret以挂载的方式到pod里面

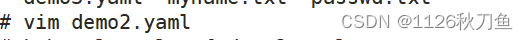

secret环境变量方式

环境变量里面都有

类型三:kubernetes.io/dockerconfigjson

在 Docker harbor 节点(192.168.88.7)上操作

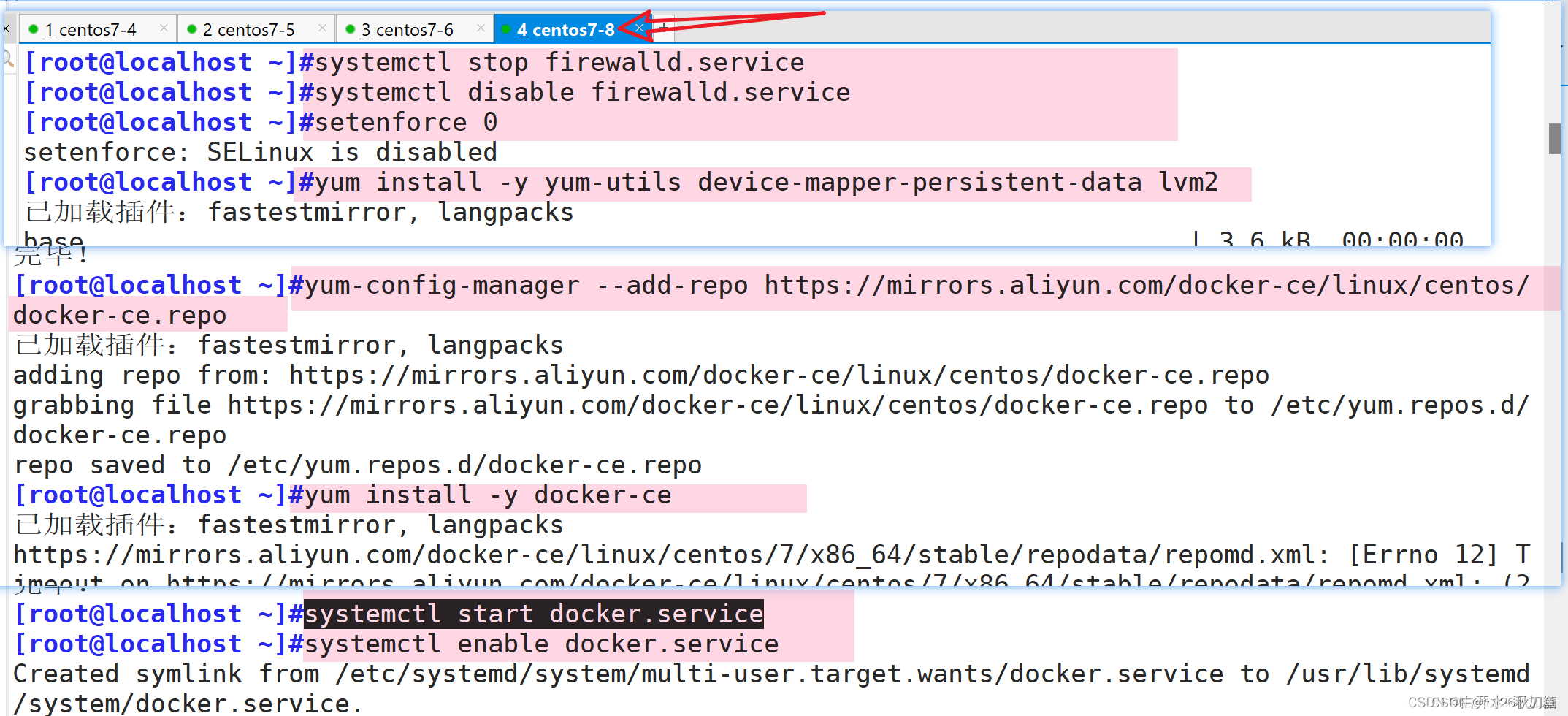

1.1关闭防火墙

systemctl stop firewalld.service

systemctl disable firewalld.service

setenforce 01.2 安装docker

yum install -y yum-utils device-mapper-persistent-data lvm2

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

yum install -y docker-ce

systemctl start docker.service

systemctl enable docker.service

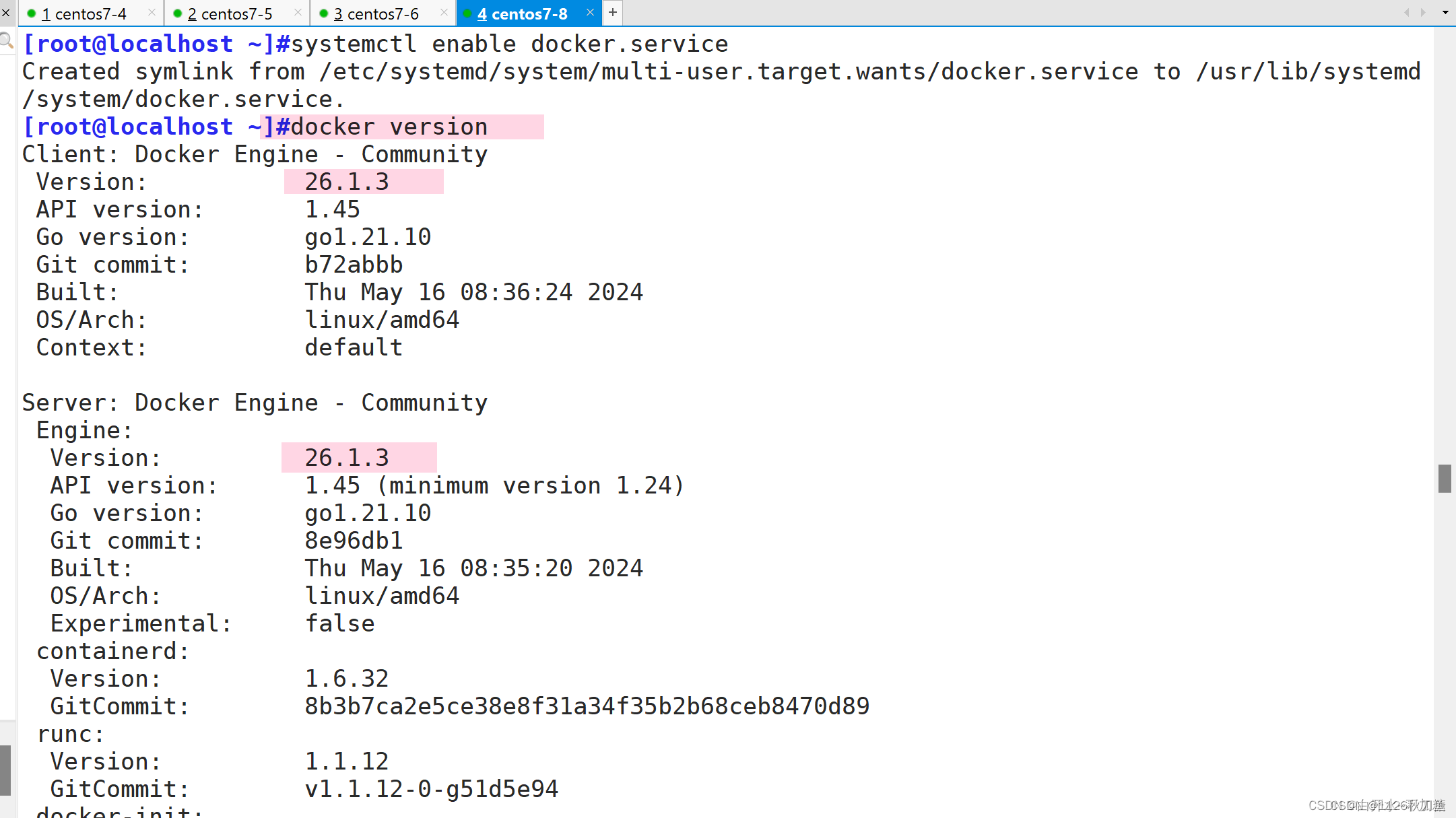

docker version

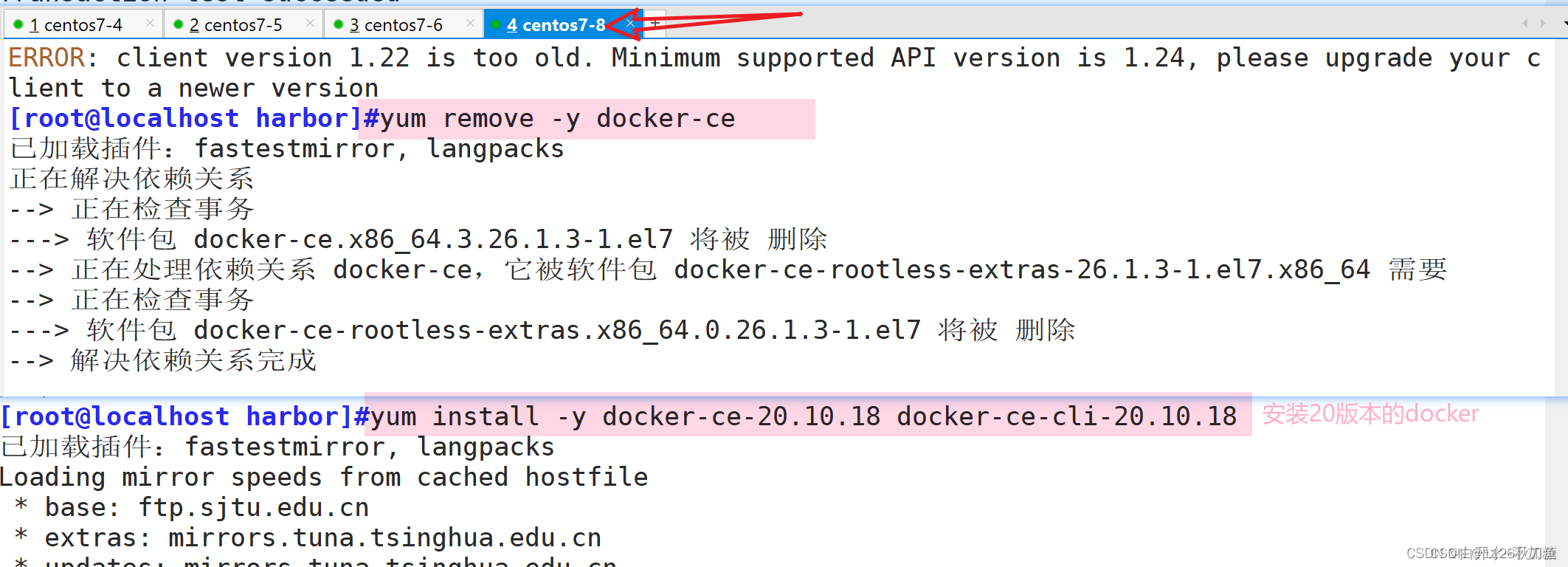

建议不要使用最新版本的 Docker,会存在与 api-server 版本不兼容,安装20版本的docker

yum install -y docker-ce-20.10.18 docker-ce-cli-20.10.18、部署 Harbor 服务

2.1修改配置

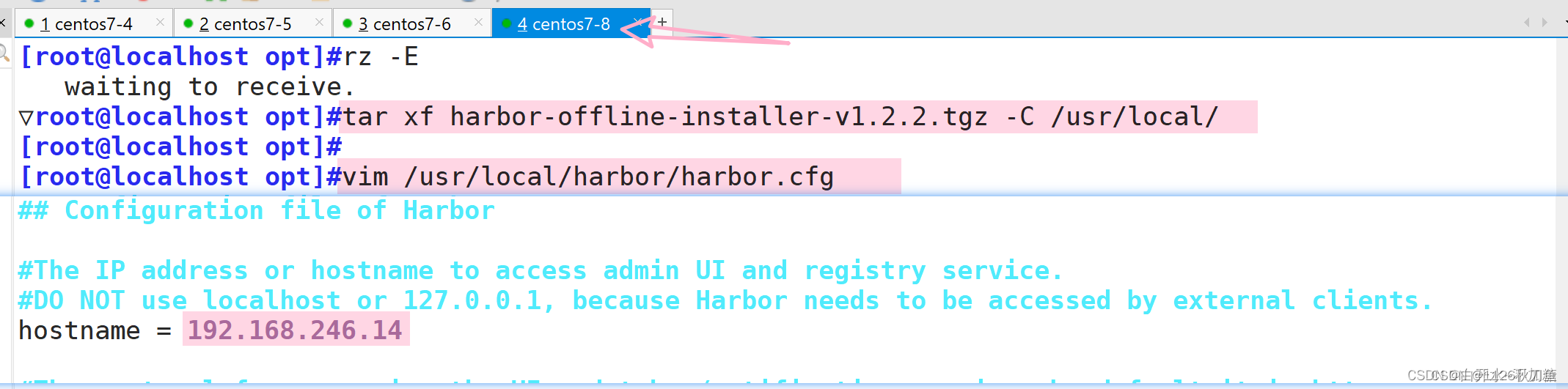

tar zxvf harbor-offline-installer-v1.2.2.tgz -C /usr/local/

vim /usr/local/harbor/harbor.cfg

--5行--修改,设置为Harbor服务器的IP地址或者域名

hostname = 192.168.246.14

cd /usr/local/harbor/

./install.sh

yum install -y docker-ce-20.10.18 docker-ce-cli-20.10.18

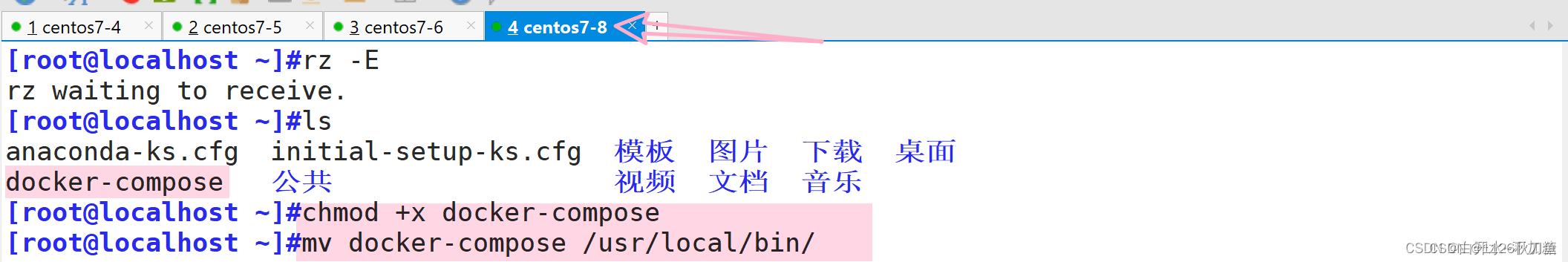

上传软件表到 /opt 目录中

上传 docker-compose 和 harbor-offline-installer-v1.2.2.tgz 到 /opt 目录中

上传 docker-compose 和 harbor-offline-installer-v1.2.2.tgz 到 /opt 目录中

cd /opt

chmod +x docker-compose

mv docker-compose /usr/local/bin/

在 Harbor 中创建一个新项目

(1)浏览器访问:http://192.168.246.14登录 Harbor WEB UI 界面,默认的管理员用户名和密码是 admin/Harbor12345

(2)输入用户名和密码登录界面后可以创建一个新项目。点击“+项目”按钮

(3)填写项目名称为“kgc-project”,点击“确定”按钮,创建新项目

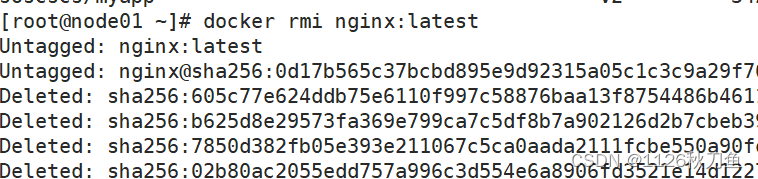

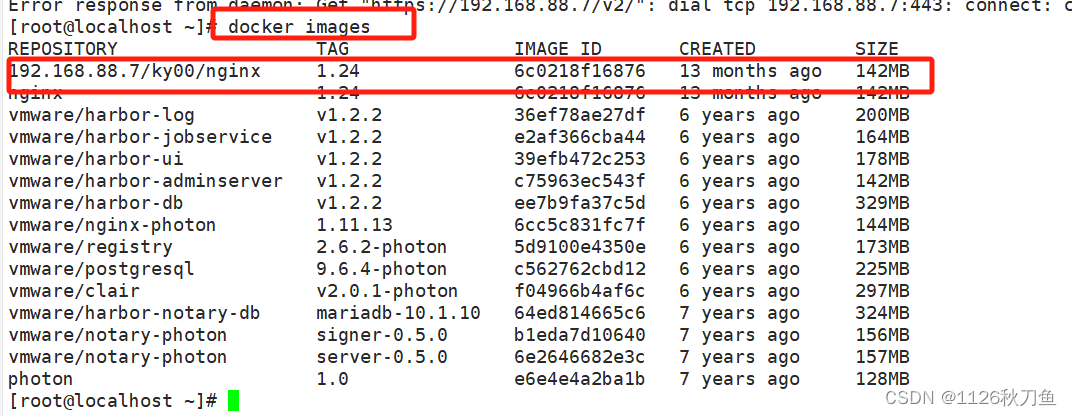

在node1 node2节点上将nginx:latest镜像删除

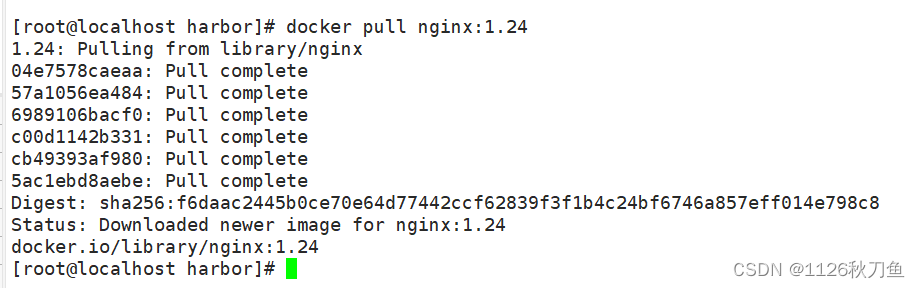

随后,在harbor上面下载nginx:1.24版本的镜像

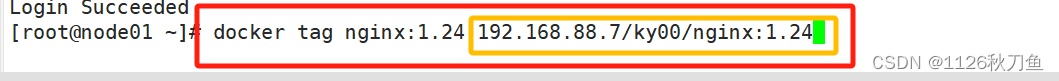

随后,修改镜像标签

再次查看镜像,已经成功了

然后完成node节点的docker都部署私有镜像地址,并重启docker

现在harbor中,/etc/docker/daemon.json中 将harbor的配置复制到node 1 node2 同路径下的/etc/docker/daemon.json中 粘贴即可(要将node1 node2指向私有仓库)

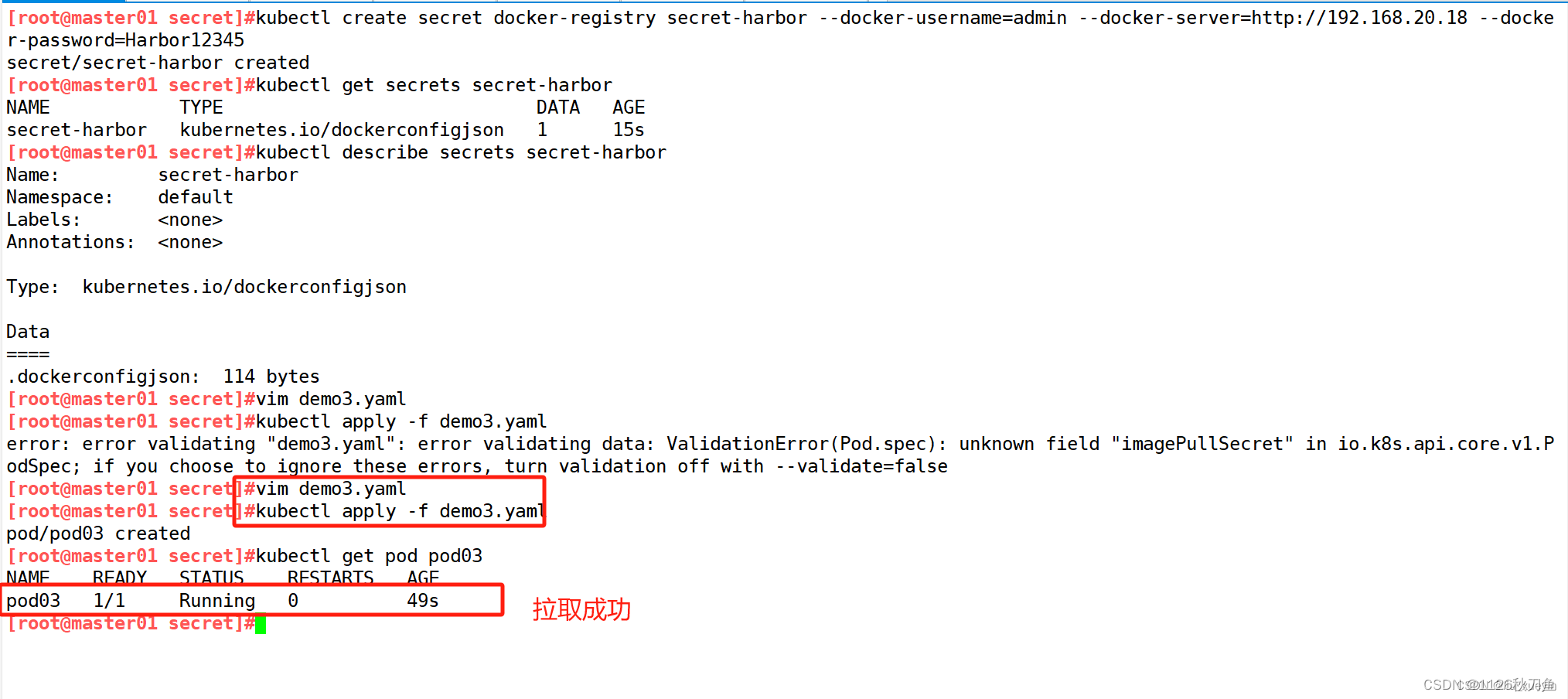

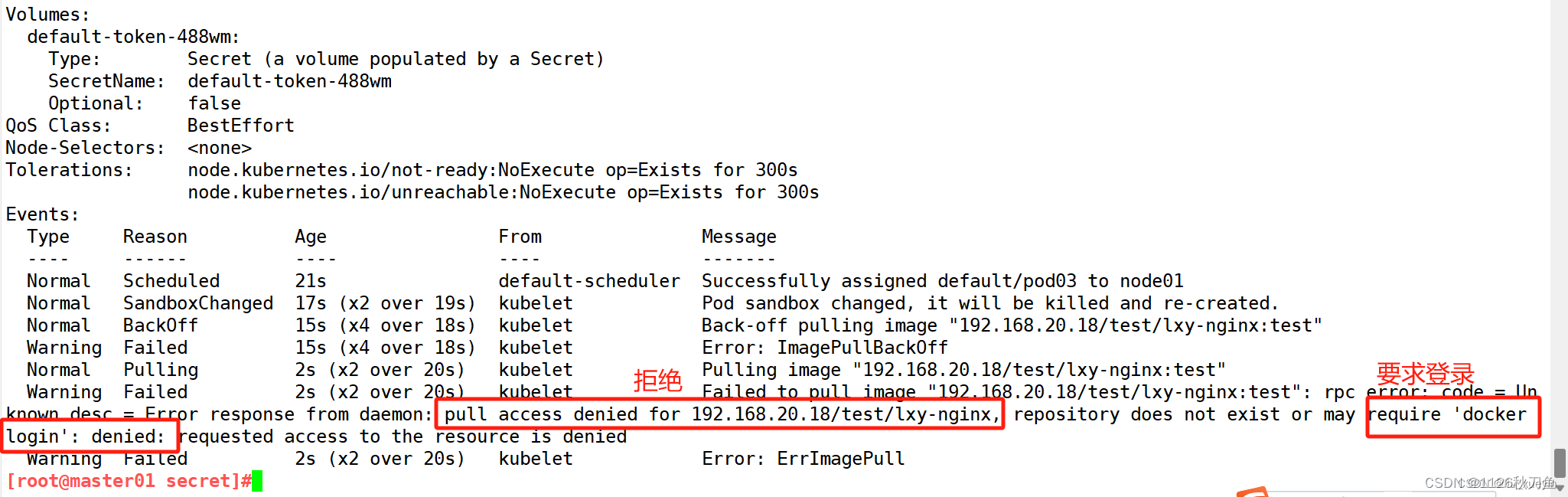

创建secret账号,基于账号来实现镜像拉取

里面包含了harbor的用户名跟密码

kubectl create secret docker-registry secret-harbor --docker-username=admin --docker-server=http://192.168.20.18 --docker-password=Harbor12345

//创建私有仓库的账号

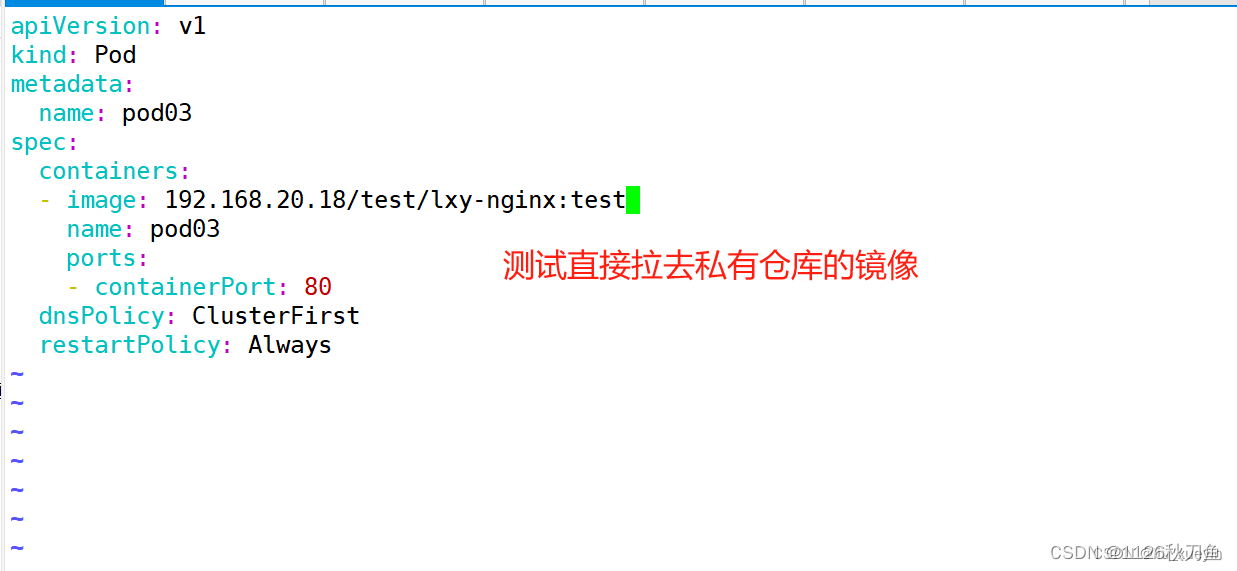

apiVersion: v1

kind: Pod

metadata:

name: pod03

spec:

imagePullSecrets: #镜像拉取密码

- name: secret-harbor

containers:

- image: 192.168.20.18/test/lxy-nginx:test #私有仓库拉取镜像

name: pod03

ports:

- containerPort: 80

dnsPolicy: ClusterFirst

restartPolicy: Always