一、计算校验值

校验值结果:

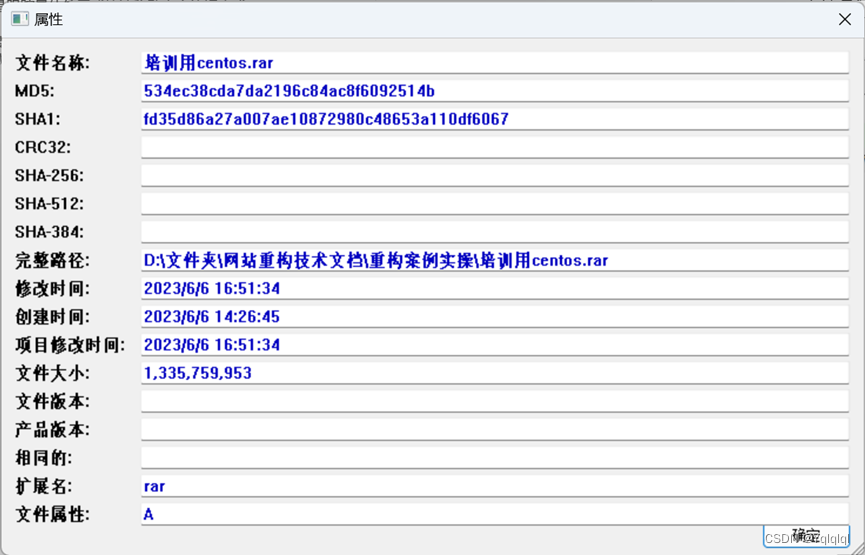

文件名称:培训用centos.rar,文件大小:1,335,759,953,MD5:534EC38CDA7DA2196C84AC8F6092514B,SHA1:FD35D86A27A007AE10872980C48653A110DF6067,修改时间:2023/6/6 16:51:34。

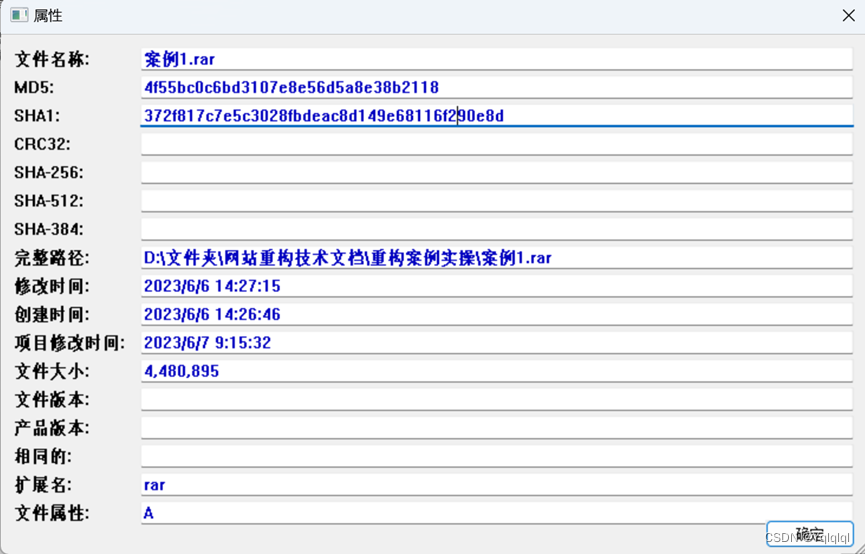

文件名称:案例1.rar,文件大小:1,335,759,953,MD5:4F55BC0C6BD3107E8E56D5A8E38B2118,SHA1:372F817C7E5C3028FBDEAC8D149E68116F290E8D,修改时间:2023/6/6 16:51:34。

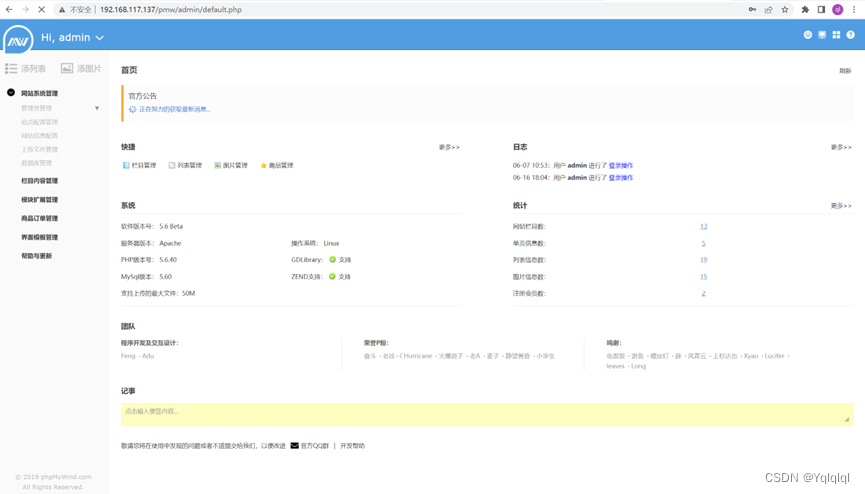

“培训用centos.rar”校验值

“案例1.rar”校验值

二、解压文件

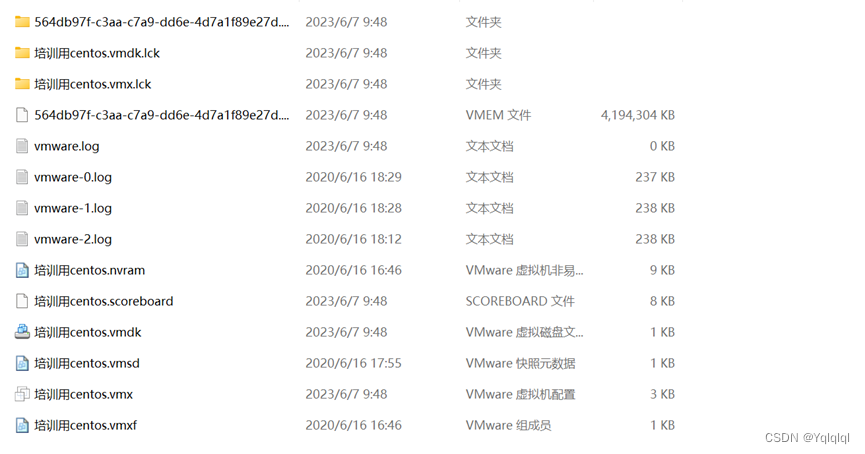

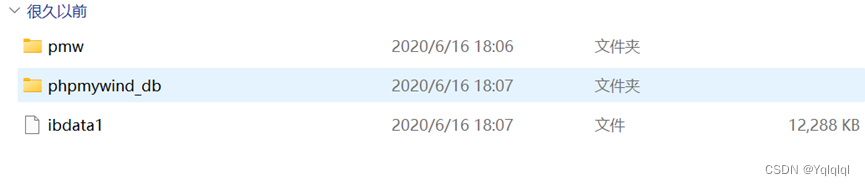

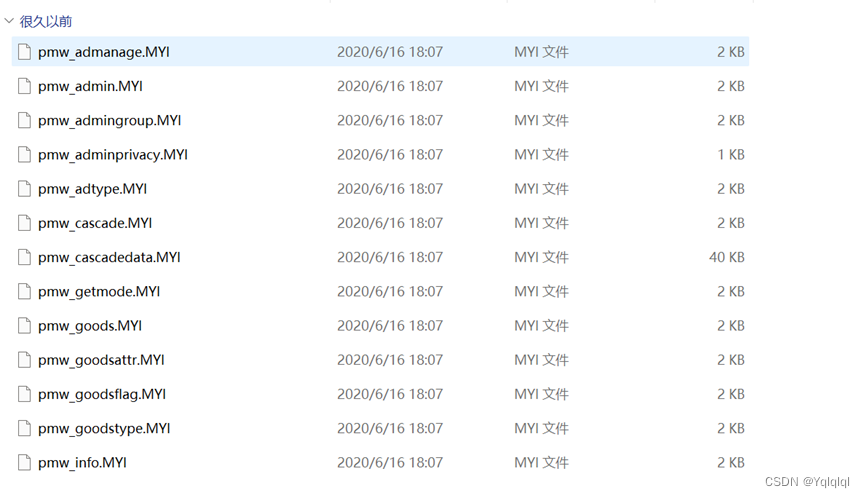

解压后分析,“培训用centos.rar”里面是虚拟机文件,“案例1.rar”文件是php页面+mysql数据库。

三、恢复虚拟机

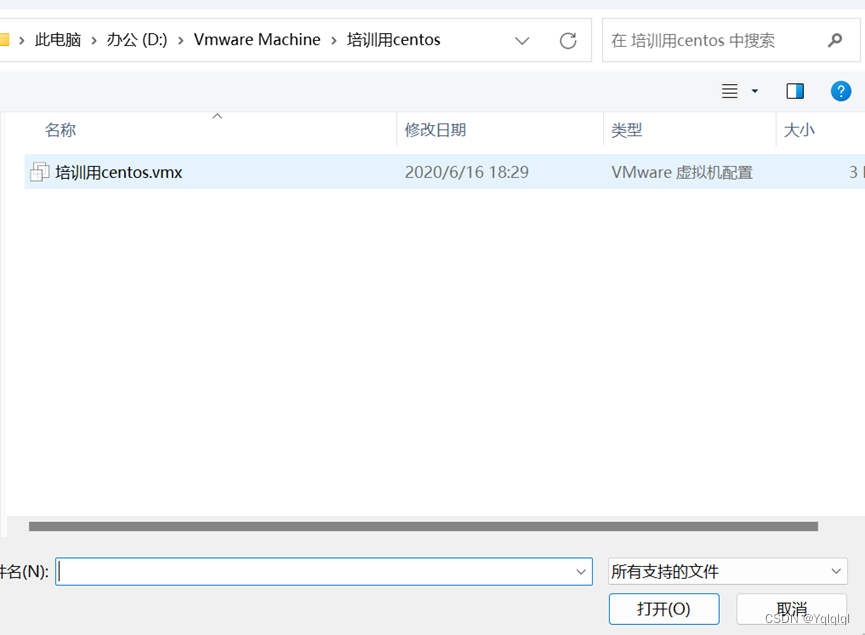

启动vmware workstation,打开“培训用centos.rar”里的虚拟机。

四、绕过centos7开机密码

注:开机密码提供root,123456,会的就不用去绕了

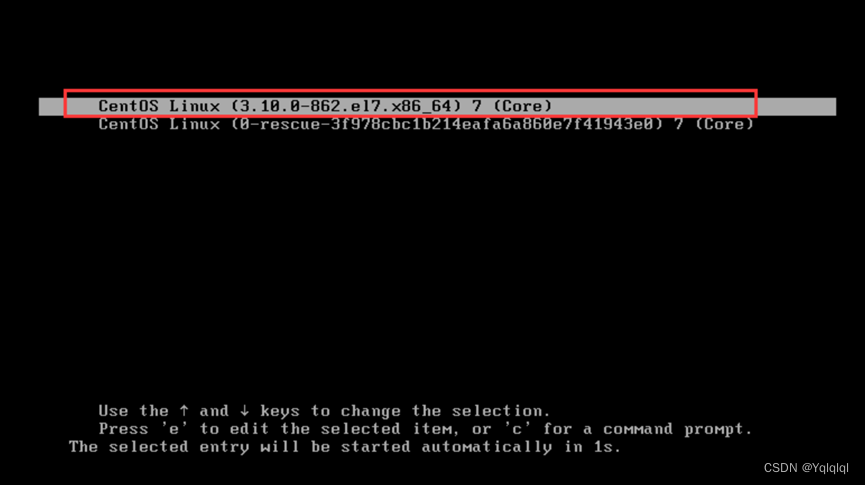

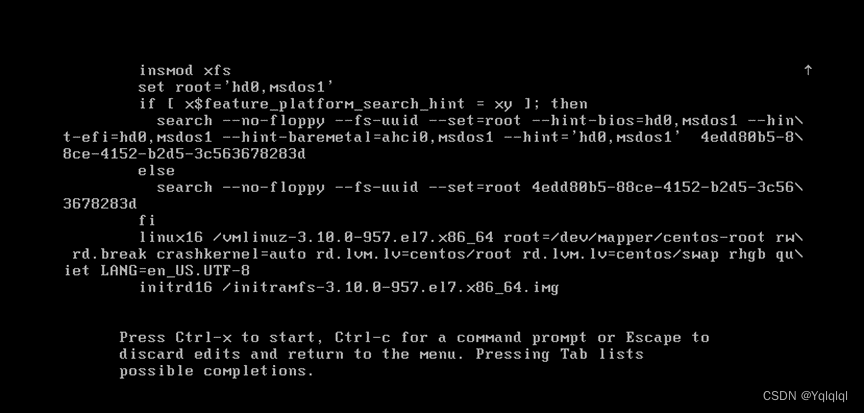

1.开机进入下面界面按e

2.ro改为rw,后面再手动添加输入: 空格 rd.break。

3.ctrl+x

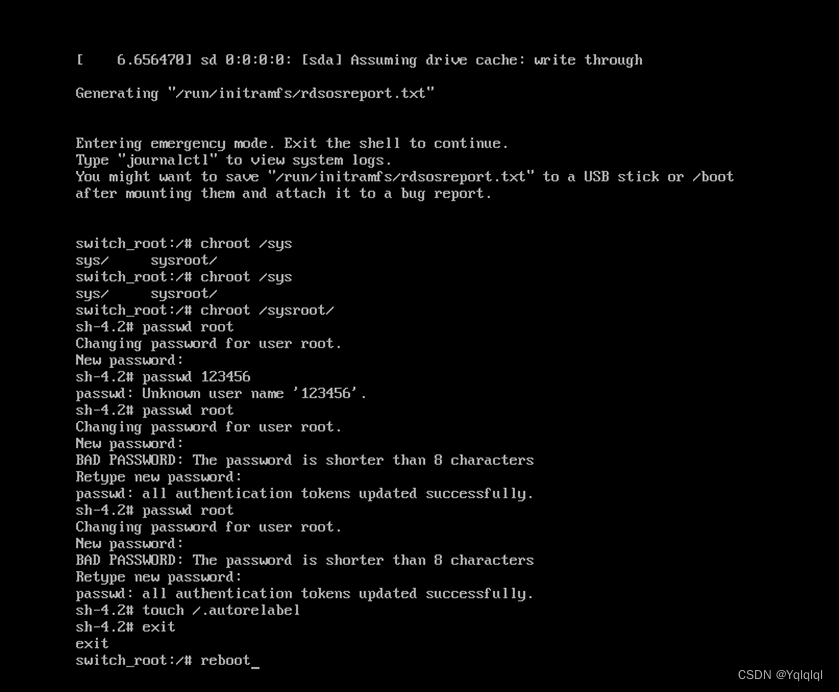

4. 操作如下命令:

# chroot /sysroot/

# passwd root

# touch /.autorelabel

# exit

# reboot

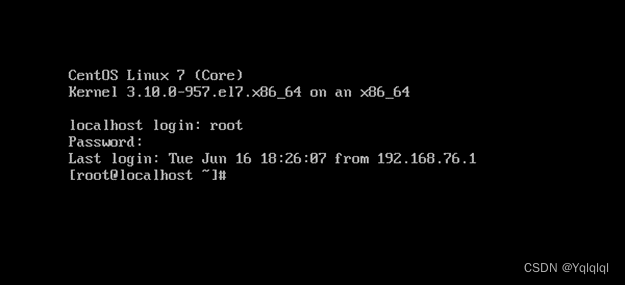

成功绕过进入系统

五、查看虚拟机ip,进程

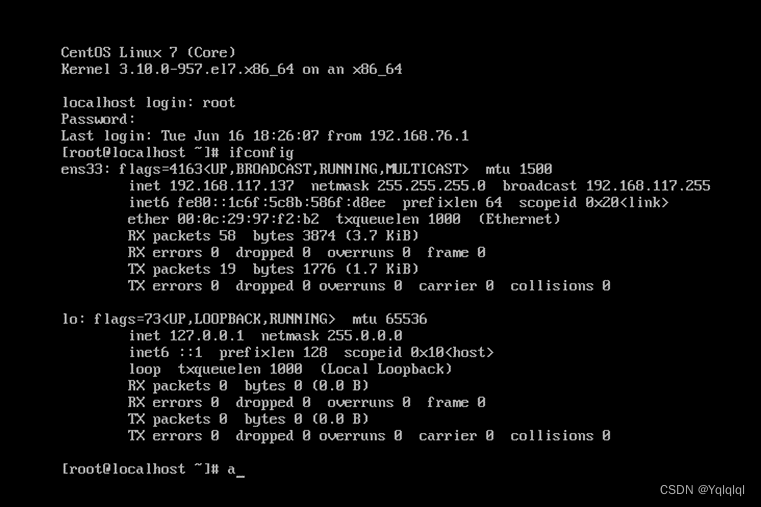

ifconfig,查看ip。

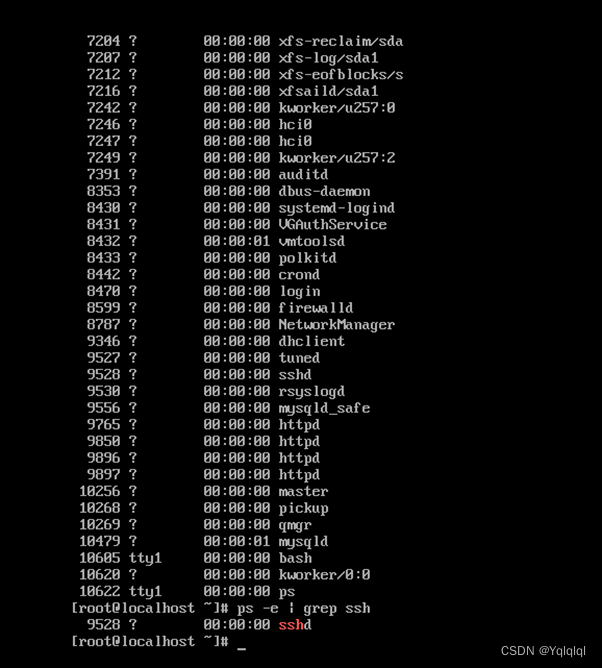

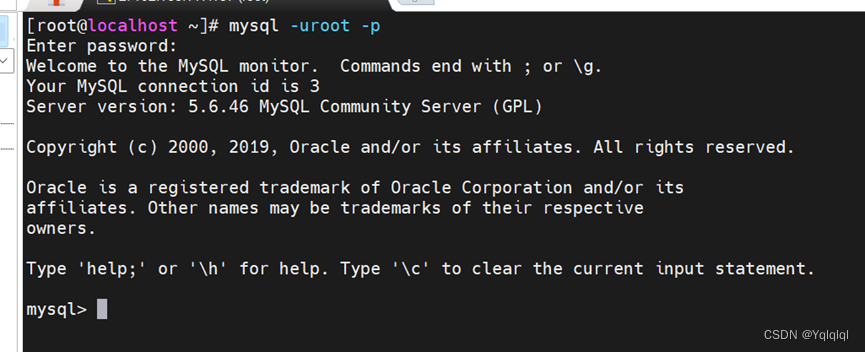

查看进程ps -e,发现有ssh服务,mysql服务也有,直接选择用xshell或者mobaxterm远程,方便一点。

我这里使用的是mobaxterm。

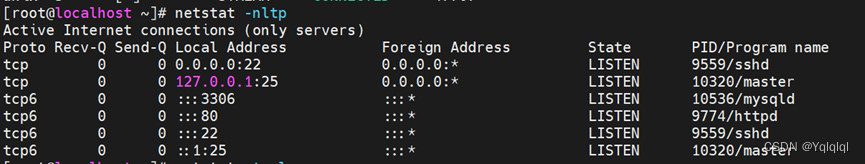

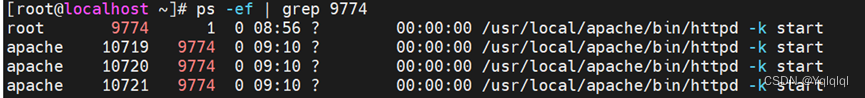

查看启用的端口,找到可能的发布网站常用端口80对应程序pid,查看进程详情,找到对应的pid,确定是apache在运行,直接通过网页尝试访问ip。

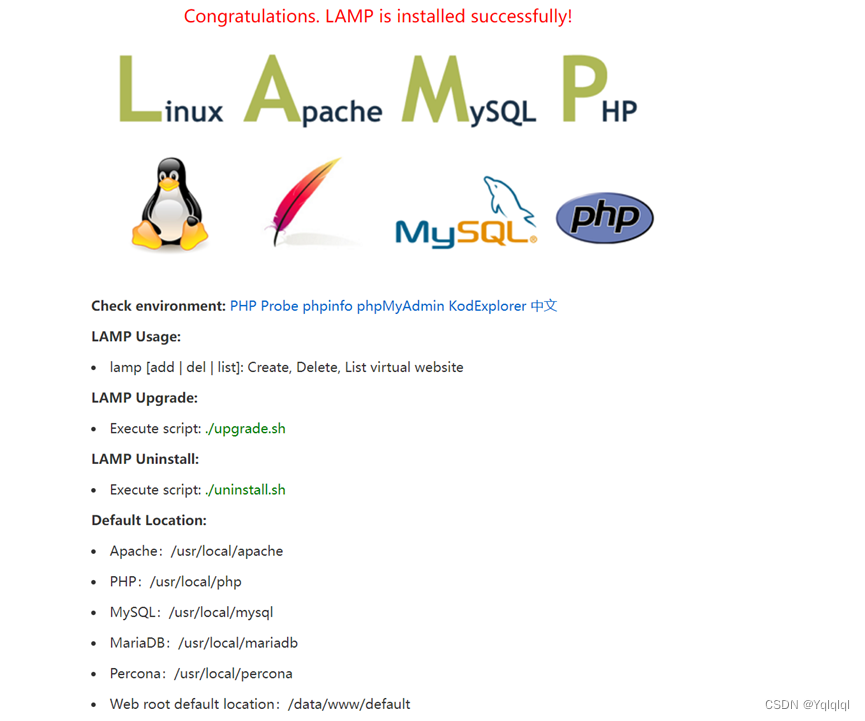

访问ip可以看到配置站点相关信息,web默认根目录,MySQL目录。

六、拷贝

将检材“案例1.rar”解压出来的网页和数据库文件分别拷贝至对应web默认根目录,MySQL目录。

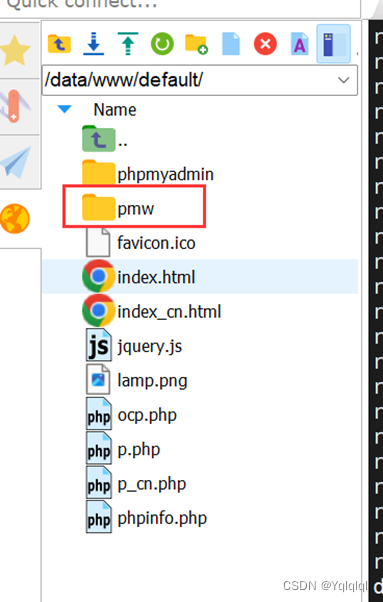

网页文件

数据库文件

七、后台地址

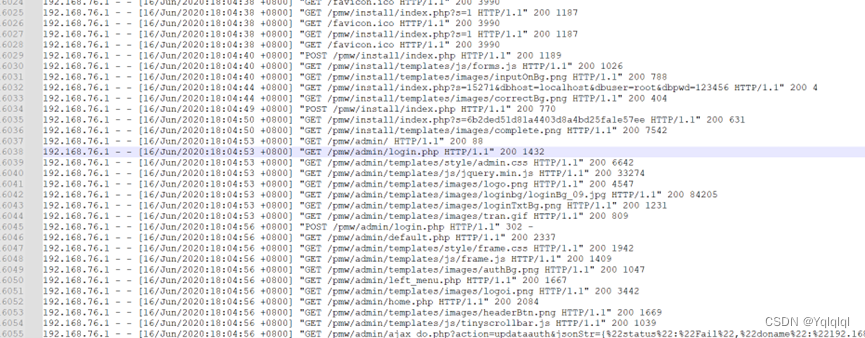

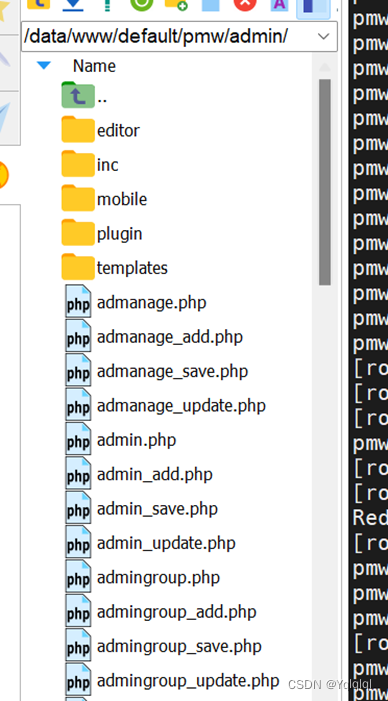

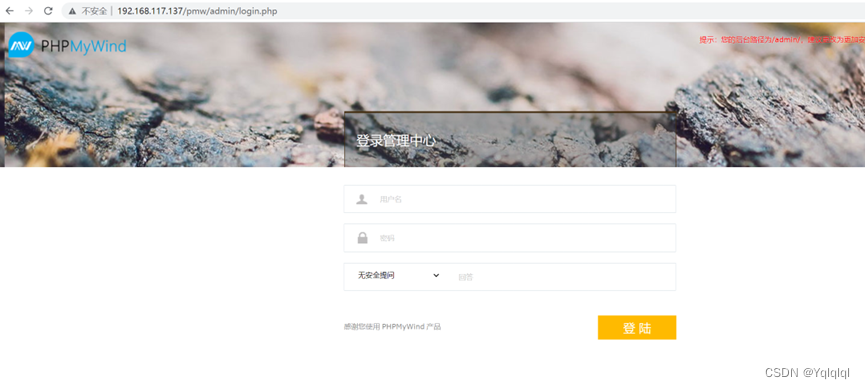

分析apache日志,找到200后台站点访问地址及路径“/pmw/admin/login.php”。通过浏览器尝试访问。也可以直接去网页路径下找到后台网站文件目录,直接加入路径进行访问“ip + /pmw/admin”,自动跳转登录页面。

后台站点首页已经可以查看。

八、数据库分析

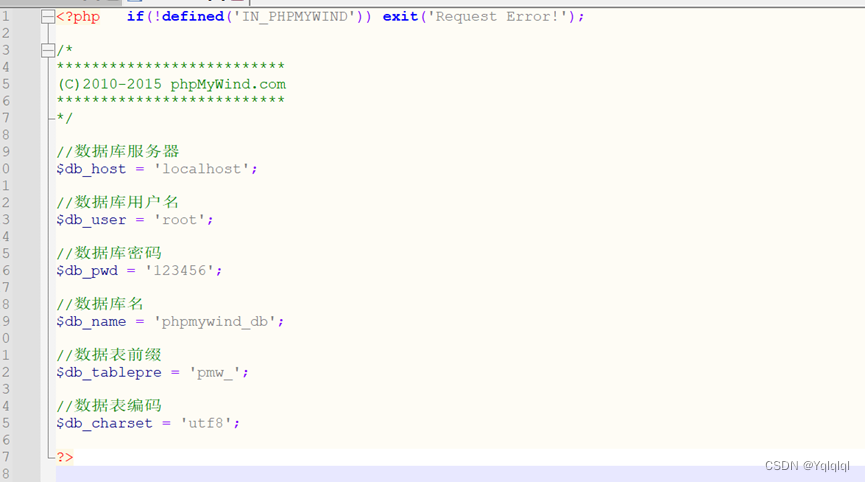

根据网站目录,在路径“/data/www/default/pmw/include/”下,找到数据库配置的文件“conn.inc.php”。本地数据库,数据库用户名root,密码123456。

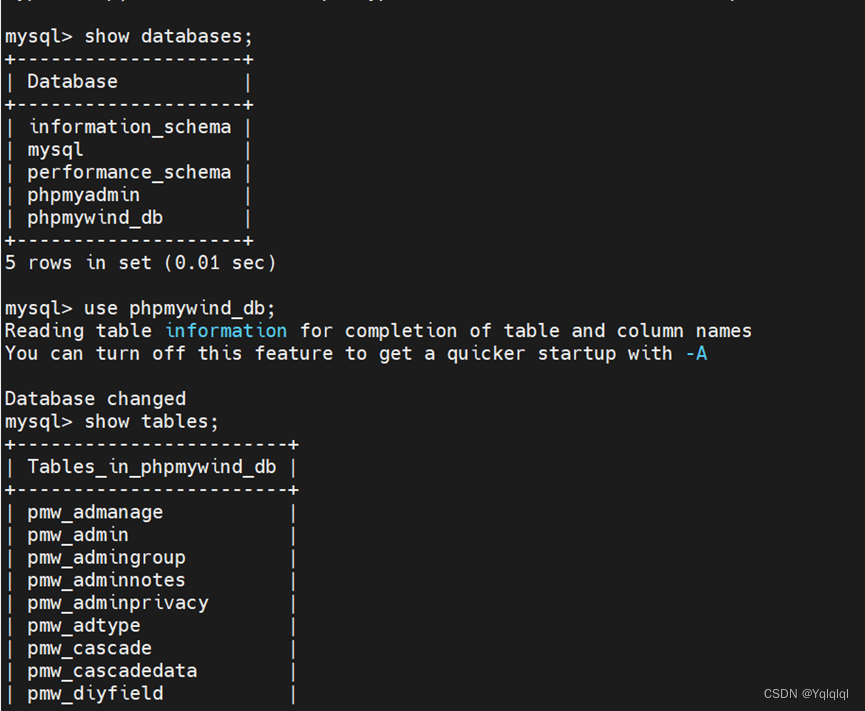

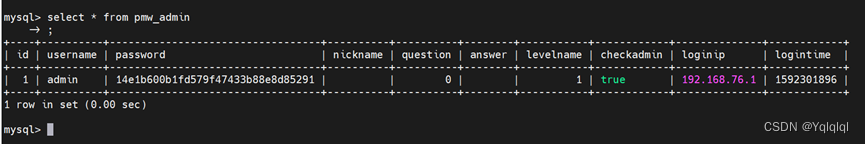

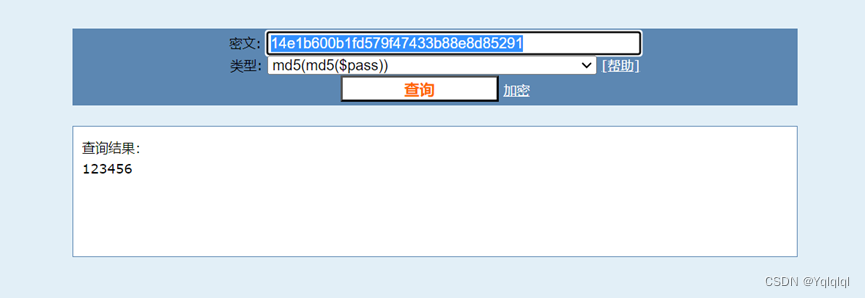

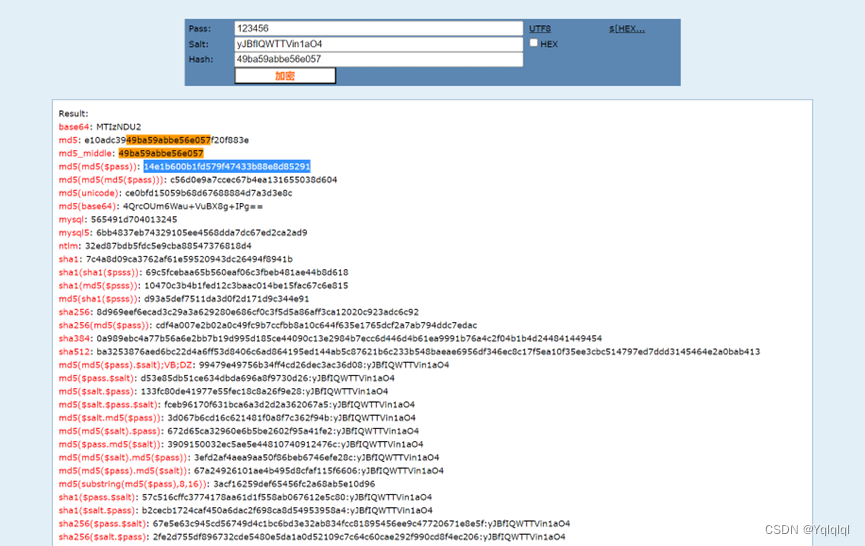

查看导入的库(也可以开启远程,用中间件查找访问会方便一些),分析表,发现pmw_admin表,找到后台站点登录用户名admin,密码14e1b600b1fd579f47433b88e8d85291。

这里可以直接尝试在三方开源网站上直接解密该密码(前提是三方网站库里有这个才可以解密)。

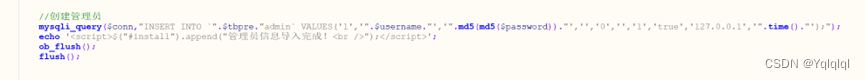

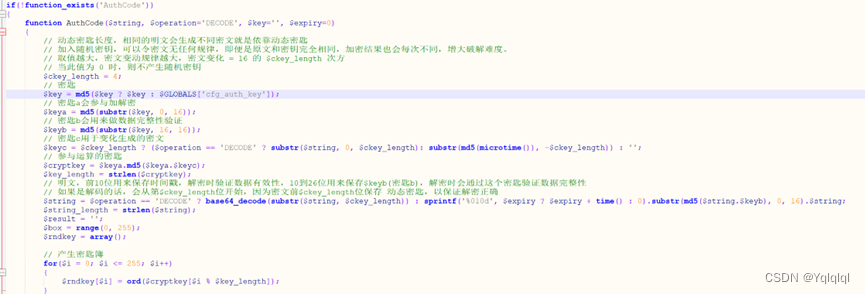

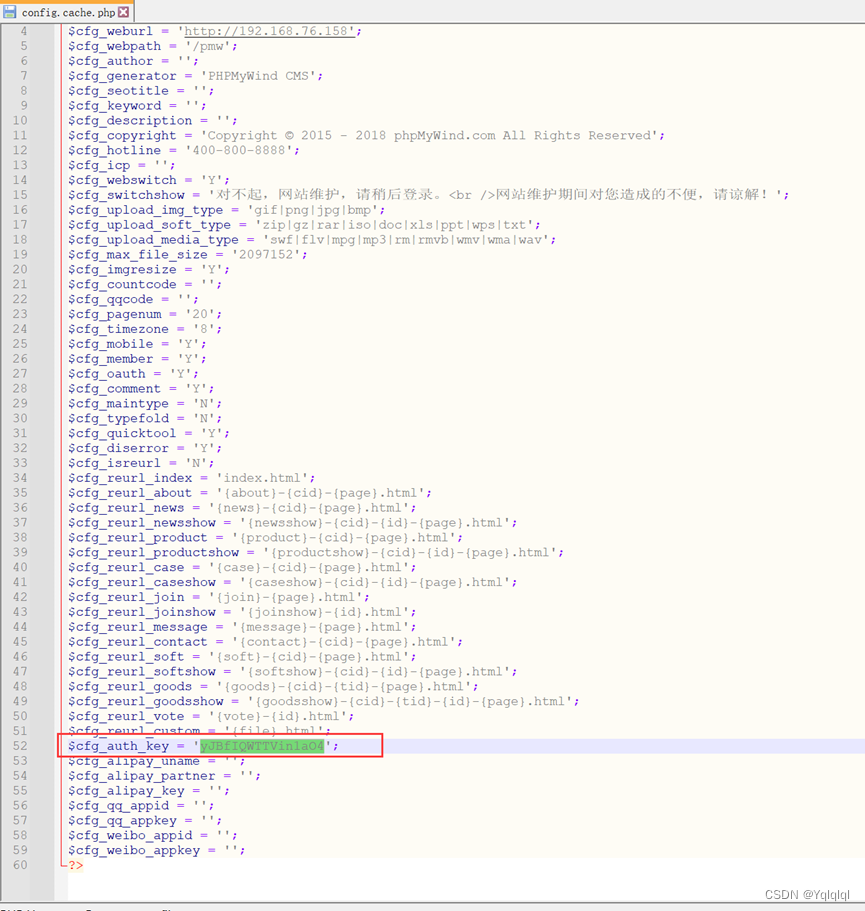

也可以通过代码,找到他加密的方式,自己生成个密码替换原始密码。“\pmw\include”路径下“common.func.php”加密方式md5加密钥,“\pmw\include”路径下“config.cache.php”文件找到密钥,“/data/www/default/pmw/install/”路径下“index.php”记录了创建管理员密码加密类型为md5(md5($pass)),这里可以通过三方网站加密生成密文替换原始数据库的数据。也可以通过第三方网站直接解密(前提是三方网站库里有这个才可以解密),方式如上一步。

九、登录后台

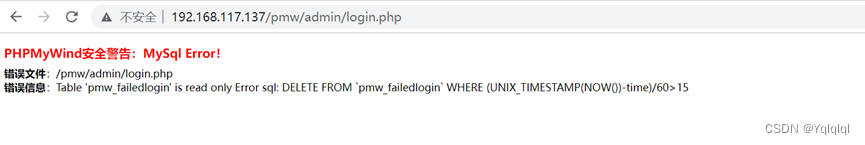

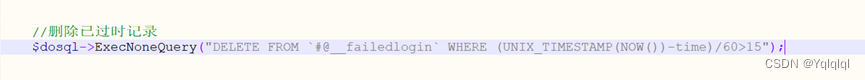

输入后台用户名admin,密码123456,提示mysql报错,错误的信息是来自login.php,表pmw_failedlogin是只读,执行sql delete from失败。查看login.php代码,确实存在执行这个语句的代码。

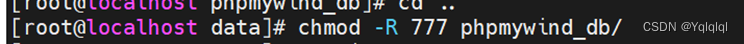

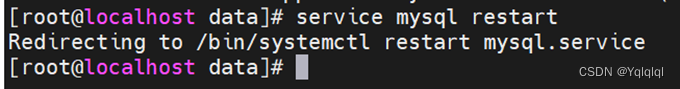

那么由于是只读造成的,这里我们操作拷贝进去的数据库数据文件,重新赋权(你也可以一个一个赋权,提示哪个你就赋权对应的数据库表文件)。重启mysql数据库服务。

成功登录后台。