靶机Prime渗透

主机发现

nmap扫描与分析

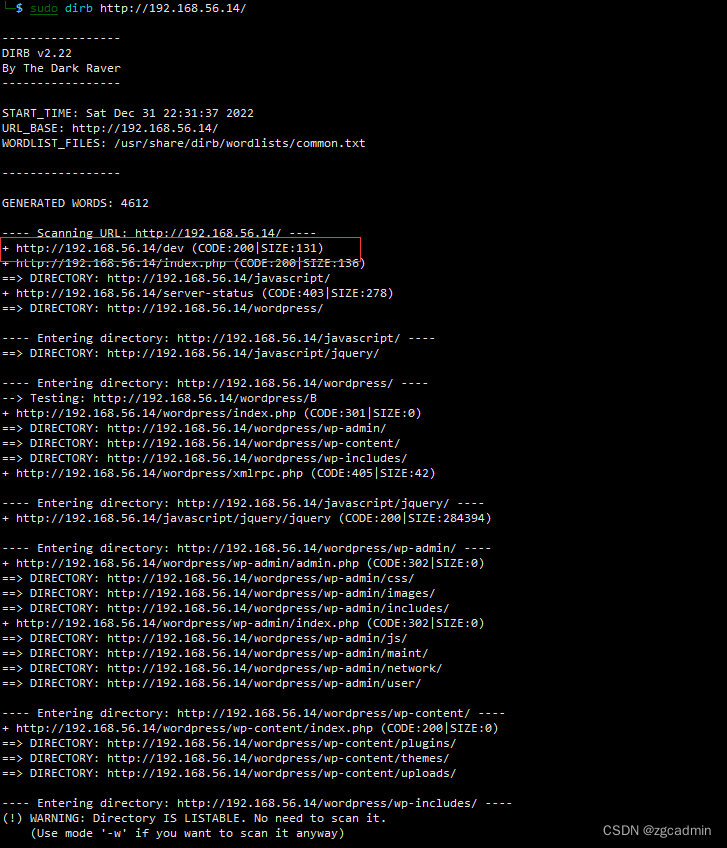

目录爆破与模糊测试

dirb 目录扫描

dev

secret.txt

wfuzz发现 file参数

根据secret.txt-location.txt 和 file参数结合

secrettier360

根据file=location.txt得到的on some other php page(改用之前扫到image.php页面) 和secrettier360 is fianly right paramter,再进行wfuzz,得到secrettier360参数的dev值

访问http://192.168.56.14/image.php?secrettier360=dev,得到了http://192.168.56.14/dev页面内容,推断secrettier360参数的值应该是使用了文件包含

文件包含利用

- 测试是否文件包含

- 参看/home/saket/password.txt

获得Wordpress后台权限

获取后台用户两种方式

使用victor:follow_the_ippsec用户登录wp后台

直接上传文件-(失败忽略)

主题编辑器修改,找到secret.php-可编辑

php反弹shell

默认路径为http://192.168.56.14/wordpress/wp-content/themes/twentynineteen/secret.php

获得初始系统shell

系统内核漏洞提权

Rooted和总结

- 我执行的结果是:failed to load prog ‘Permission denied’。不确定是否ubuntu版本问题。

OpenSSL解密渗透提权

提权枚举

ENC探索与查找

- 根据经验,find关键词”*backup*“、”*back*”等

ENC破解

md5格式生成

- 根据cat key.txt, 把”ippsec” into md5 hash

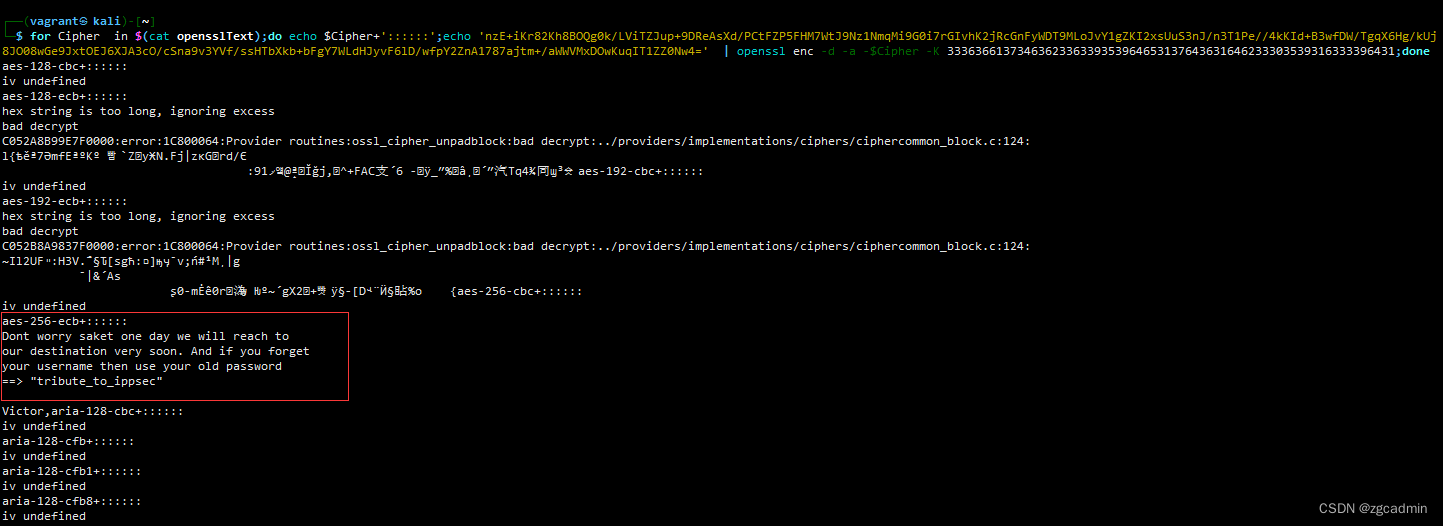

OpenSSL破解语句

构造Cipher数据

- 加解密方式文本

- 生成key

- openssl关键参数

- 遍历解密方式

- 最后测试

Rooted

- 使用saket tribute_to_ippsec登陆靶机

- 获取root

其他

dirb指定后缀

sudo dirb http://192.168.56.14/ -X .txt,.php

wfuzz

–hc/sc CODE #隐藏/显示响应代码

–hl/sl NUM #隐藏//按响应行数显示

–hw/sw NUM #隐藏//按响应的字数显示

–hc/sc NUM #隐藏//按响应的字符数显示

# 参数

sudo wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt --hc 404 --hw 12 http://192.168.56.14//index.php?FUZZ=something

# 目录

wfuzz -w wordlist/general/common.txt --sc 200,301 http://testphp.vulnweb.com/FUZZ

openssl enc

- openssl提供了N多的对称加密算法指令,enc就是把这些N多的对称的加密算法指令统一集成到enc指令中。