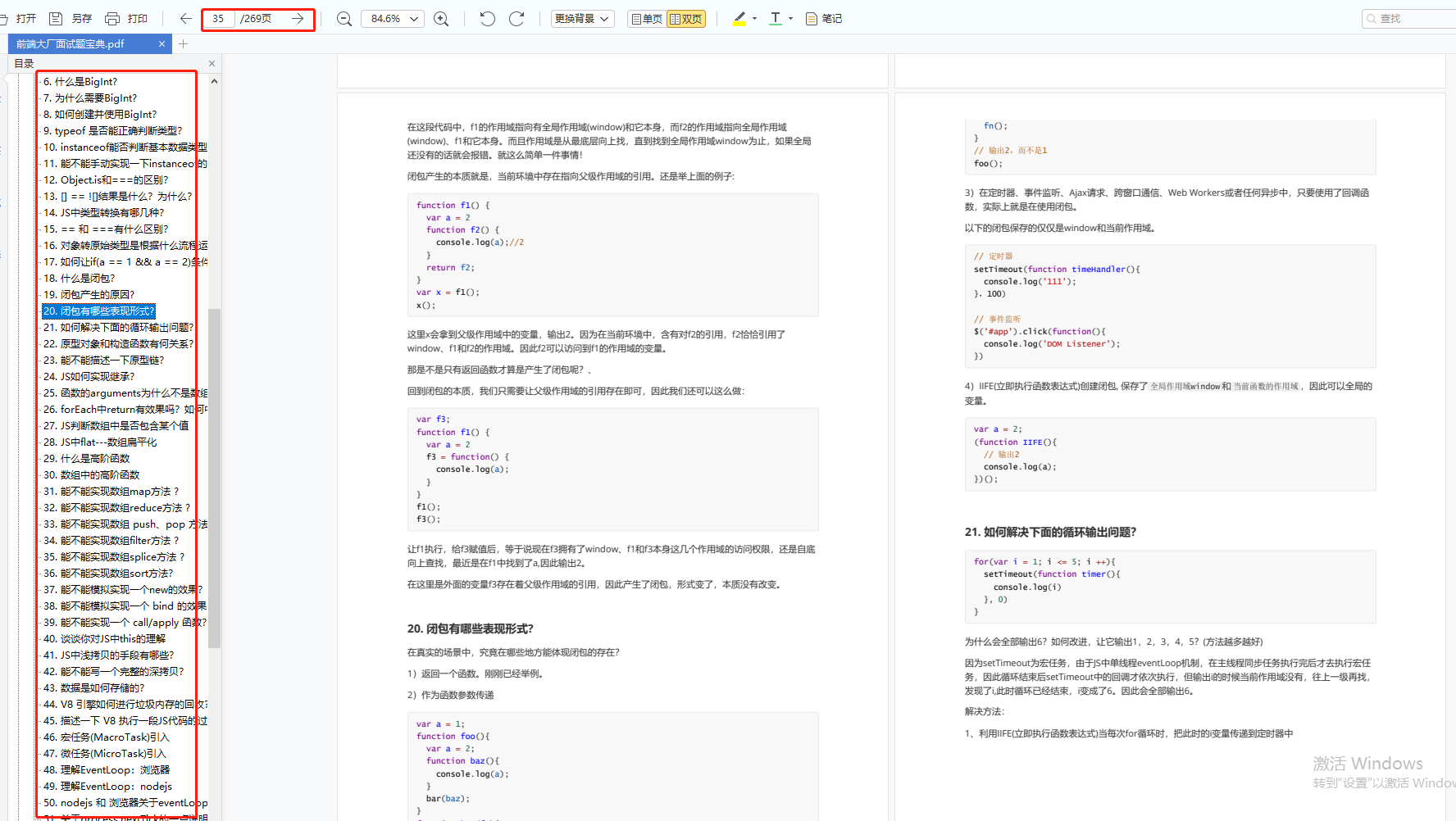

2024HW面试 中高级面试面经背诵笔记(持续更新)

常见数据库的端口,Vnc的端口等

参考答案地址:常见数据库默认端口号_数据库端口-CSDN博客

MySQL 3306

Oracle 1521

DB2 5000

PostgreSQL 5432

MongoDB 27017

Redis 6379

SQL Server 1433

vnc的端口是:5900

基础学习 · 2022护网笔记 · 看云

Windows应急响应的流程和命令

参考

应急响应-Windows-进程排查_windows危险进程pid-CSDN博客

用户排查

net user查看所有用户 如果有$大概率是隐藏的影子用户 攻击者留下的

powershell下 wmic useraccount get name,SID查看用户

注册表下\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users下的Names可以看到所有用户 包括影子用户

进程排查

1.任务管理器里勾选进程名称和命令行 可以看到进程所在的文件地址

2.对于可能恶意的dll进程 可以用tasklist /m查看

对于特定dll可以用 tasklist /m 名称

tasklist /svc可以显示每个进程的服务对应情况

netstat -ano | findstr “ESTABLISHED” #可以在所有的网络连接中查看进程PID建立的连接

通过netstat定位出pid后 可以用 tasklist | find “3389” 来查看相应pid具体的应用程序

管理员权限用 netstat -anb 快速定位所有的端口对应的应用程序

启动项排查

cmd下msconfig即可看到所有的启动项

任务管理器里也可以看到启动项

计划任务排查

cmd下用schtasks可以查看

服务排查

services.msc即可

日志排查

win+R下的eventvwr

位置C:\Windows\System32\winevt\Logs

windows安全事件的id

4624登陆成功 4625无法登录 4776 —– 域控制器尝试验证帐户的凭据

其它id 运维系列:windows安全事件id汇总_事件id4611-CSDN博客

排查临时文件目录

`

C:\Users\Administrators\Local Settings\Temp``

C:\Documents and Settings\Administrators\Local Settings\Temp``

C:\Users\Administrator\App Data\Local``

C:\Users\Administrator\App Data\Roaming`浏览器相关的:

`

C:\Users\Administrator\AppData\Local\Microsoft\Windows\Temporary Internet Files``

C:\Users\Administrator\AppData\Local\Microsoft\Windows\Histroy``

C:\Users\Administrator\AppData\Local\Microsoft\Windows\Caches`

Linux应急响应的流程

主机排查

lscpu查看主机信息

uname -a查看系统信息

cat /proc/version查看系统信息

用户信息排查

cat /etc/passwd

cat /etc/passwd|grep ‘/bin/bash’ 查看可登陆的用户

lastlog 查看用户最近一次登陆的时间信息

lastb ssh登录失败的记录

last 查看系统所有的登陆记录信息等

linux的日志在 /var/log中

who或者w 命令查询utmp文件并报告当前登录的每个用户

有关用户登录的信息记录在 utmp(/var/run/utmp)

登录进入和退出记录在文件wtmp中 wtmp(/var/log/wtmp)

btmp(/var/log/btmp)

查看所有用户最近登陆信息:last -f /var/log/wtmp

启动项排查

cat /etc/init.d/rc.local

计划任务排查

crontab -l

crontab -u root -l

ls /etc/cron*日志排查

/var/log/wtmp:记录登录进入、退出、数据交换、关机和重启,即last。

/var/log/cron:记录与定时任务相关的日志信息。

/var/log/messages:记录系统启动后的信息和错误日志。

/var/log/apache2/access.log:记录Apache的访问日志。

/var/log/auth.log:记录系统授权信息,包括用户登录和使用的权限机制等。

/var/log/userlog:记录所有等级用户信息的日志。

/var/log/xferlog(vsftpd.log):记录Linux FTP日志。

/var/log/lastlog:记录登录的用户,可以使用命令lastlog查看。

/var/log/secure:记录大多数应用输入的账号与密码,以及登录成功与否。

/var/log/faillog:记录登录系统不成功的账号信息。

Webshell排查思路

参考:应急响应-主机后门webshell的排查思路(webshell,启动项,隐藏账户,映像劫持,rootkit后门)_centos webshell排查-CSDN博客

排查外连状态,端口使用情况,后门的位置

外连排查:

pchunter或者火绒剑工具 定位木马位置 上传到微步等各种云沙箱进行文件扫描

netstat -anpt或者tasklist排查进程状态

pchunter查看进程,大多数木马文件在没有做屏蔽等措施,在厂商归属,指纹信息会显示异常,或者无任何厂商归属信息,可以借助为参考

webshell控制工具的流量特征

菜刀

菜刀 webshell 只使用了 url 编码 + base64 编码

shell 特征就是传输参数名为 z0,还存在int_set(“display_erros”,”0″)字符串特征

蚁剑

默认的蚁剑 shell,连接时会请求两次,其请求体只是经过 url 编码,其流量中也存在和蚁剑一样的代码

第一次请求,关闭报错和 magic_quotes,接下来去获取主机的信息

第二次请求,会把主机目录列出来

冰蝎2.0

使用 aes 加密发起三次请求

第一次请求服务端产生密钥写入 session,session 和当前会话绑定,不同的客户端的密钥也是不同的

第二次请求是为了获取 key,第三次使用 key 的 aes 加密进行通信

冰蝎3.0

使用 aes 加密发起两次请求

3.0 分析流量发现相比 2.0 少了动态密钥的获取的请求,不再使用随机生成 key,改为取连接密码的 md5 加密值的前 16 位作为密钥

一次请求为判断是否可以建立连接,少了俩次 get 获取冰蝎动态密钥的行为,第二次发送 phpinfo 等代码执行,获取网站的信息

哥斯拉

支持 n 种加密

采用了和冰蝎 3.0 一样的密钥交换方式,哥斯拉建立连接时会发起三次请求,第一次请求数据超级长,建立 session,第二三次请求确认连接

内存木马

参考:【Web】小白友好的Java内存马基础学习笔记_java内存马类型-CSDN博客

标准步骤:

检查Web访问日志分析可疑访问、对比Web目录、排查中间件和组件漏洞、使用专业工具检测

特征:

– 多个URL请求路径相同,但参数不同。

– 页面不存在,但返回状态码为200(表明请求被成功处理)。内存马类型:FIlter、Listener、Servlet、Websocket、Agent

不出网的渗透思路

参考:内网渗透:不出网渗透技巧-腾讯云开发者社区-腾讯云

(1)尝试搭建Socks隧道,常用的工具包括reGeorg和Proxifier,将本地带入内网中

(2)借助pystinger工具,通过webshell实现内网SOCK4代理,端口映射可以使目标不出网情况下在cs上线(利用http隧道使用pystinger上线到CobaltStrike)

(3)如果拿下了目标主机的管理员权限,可以激活guest用户,建立基于http的socks隧道,登录远程桌面,在目标内网搭建cs服务端。 缺点:被发现概率上升;需要安装java环境;基于web的socks隧道速度很慢,心态容易蹦。

几个反序列化的流量特征和原理

fastjson

反序列化产生原理:

1.Fastjson漏洞产生原理主要是通过反序列化恶意构造的JSON内容,程序对其进行反序列化后得到恶意类并执行了恶意类中的恶意函数,进而导致代码执行

2.此外,Fastjson存在远程代码执行漏洞,autotype开关的限制可以被绕过,链式的反序列化攻击者精心构造反序列化利用链,最终达成远程命令执行的后果流量特征:

weblogic反序列化

端口:7001

流量特征:

具体到流量特征,可以通过追踪t3流量来进行分析,因为Weblogic使用的协议为T3,态势内的漏洞监测也是基于T3协议来告警触发的。

1、poyload的会存在放请求体中,带有明文的 2、带有明文的请求体的poyload中会有要执行的命令XMLDecoder反序列化:WLS组件对外提供web服务,使用XMLDecoder解析传入的XML数据,在解析的过程中出现反序列化漏洞,造成命令执行。

T3协议反序列化:通过T3协议触发,造成未授权的用户在远程服务器进行命令执行。

14882/14883未授权绕过权限远程命令执行:../console.portal登录,直接在url中利用恶意类执行命令或者利用远程服务器去加载恶意的xml文件。

Log4j反序列化:

产生原理:

Log4j漏洞的产生原理主要是由于其JNDI(Java Naming and Directory Interface)注入功能,这一功能允许通过日志记录来查找和访问各种服务,如LDAP服务器、数据库等。具体来说,Log4j存在递归解析功能,未取得身份认证的用户可以从远程发送数据请求输入数据日志,从而轻松触发漏洞,最终在目标上执行任意代码。防御手段:禁用JndiLookup来修复,阿里云则基于RASP技术,无需新增规则也能默认防御此类漏洞。

特征:恶意请求中包含JNDI协议地址,如”ldap://”,JNDI

struct2反序列化:

产生原理:

1.Struts2的核心是使用的webwork框架,处理 action时通过调用底层的getter/setter方法来处理http的参数,它将每个http参数声明为一个OGNL语句。

因为OGNL过于强大,它也造成了诸多安全问题。

2. REST插件的XStream组件反序列化漏洞、远程命令执行和开放重定向漏洞、用户提交表单数据验证失败导致的安全问题、文件上传时路径遍历漏洞实施RCE、OGNL表达式绕过安全过滤机制Struts2漏洞的流量特征主要涉及到攻击者通过构造恶意的OGNL表达式来执行代码,这些表达式是在框架执行时对用户传来的恶意OGNL表达式进行解析并执行成代码的过程例如,S2-059 (CVE-2019-0230)漏洞就是由于Apache Struts框架在强制执行时,会对分配给某些标签属性(如id)的属性值执行二次OGNL解析,从而允许攻击者利用这一机制来执行任意代码

此外,Struts2 REST插件的XStream组件存在反序列化漏洞,未对数据内容进行有效验证,可被远程攻击者利用流量特征:

1、poyload存放在请求头的content-type中,正常content-type是代表的类型

2、content-type会显得非常长、会有一些java命令

3、有回显的

![[经验] 手机屏幕失灵怎么回事-手机屏幕为什么失灵 #微信#笔记](http://www.xu0.com/wp-content/uploads/2024/06/1718498794-53d4269d501e030.png)